Саймон (шифр) - Simon (cipher)

В нейтралитет этой статьи оспаривается. (Июнь 2018 г.) (Узнайте, как и когда удалить этот шаблон сообщения) |

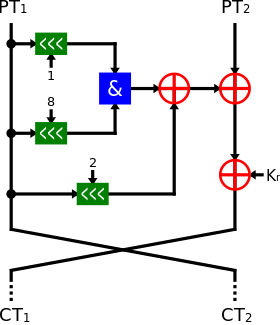

Один раунд Саймона | |

| Общий | |

|---|---|

| Дизайнеров | Рэй Болье, Дуглас Шорс, Джейсон Смит, Стефан Тритман-Кларк, Брайан Уикс, Луи Уингерс АНБ |

| Впервые опубликовано | 2013[1] |

| Относится к | Speck |

| Деталь шифра | |

| Ключевые размеры | 64, 72, 96, 128, 144, 192 или 256 бит |

| Размеры блоков | 32, 48, 64, 96 или 128 бит |

| Структура | Сбалансированный Сеть Фейстеля |

| Раундов | 32, 36, 42, 44, 52, 54, 68, 69 или 72 (в зависимости от блока и размера ключа) |

| Скорость | 7.5 cpb (21,6 без SSE ) на Intel Xeon 5640 (Simon128 / 128) |

| Лучшая публика криптоанализ | |

| Дифференциальный криптоанализ может разбить 46 патронов Simon128 / 128 с 2125.6 данные, 240.6 память байтов и временная сложность 2125.7 с вероятностью успеха 0,632.[2][3][4] | |

Саймон это семья легких блочные шифры публично выпущен Национальное Агенство Безопасности (NSA) в июне 2013 г.[5][1] Simon был оптимизирован для производительности в аппаратных реализациях, в то время как его родственный алгоритм, Speck, оптимизирован для программных реализаций.[6][7]

АНБ начало работу над шифрами Саймона и Спека в 2011 году. Агентство ожидало, что некоторым агентствам в федеральном правительстве США понадобится шифр, который будет хорошо работать с разнообразным набором Интернет вещей устройств с сохранением приемлемого уровня безопасности.[8]

Описание шифра

Блочный шифр Саймона является сбалансированным Шифр Фейстеля с п-битное слово, поэтому длина блока равна 2п. Длина ключа кратна п на 2, 3 или 4, что является значением м. Поэтому реализация шифра Саймона обозначается как Simon2п/нм. Например, Simon64 / 128 относится к шифру, работающему с 64-битным блоком открытого текста (п = 32), который использует 128-битный ключ.[1] Блочный компонент шифра одинаков для всех реализаций Simon; однако логика генерации ключей зависит от реализации 2, 3 или 4 ключей.

Саймон поддерживает следующие комбинации размеров блоков, размеров ключей и количества раундов:[1]

| Размер блока (бит) | Размер ключа (бит) | Раундов |

|---|---|---|

| 32 | 64 | 32 |

| 48 | 72 | 36 |

| 96 | 36 | |

| 64 | 96 | 42 |

| 128 | 44 | |

| 96 | 96 | 52 |

| 144 | 54 | |

| 128 | 128 | 68 |

| 192 | 69 | |

| 256 | 72 |

Описание ключевого расписания

Позволять отметить левую круговой сдвиг к биты.

Ключевой график математически описывается как

Структура ключевого расписания может быть сбалансированной, а может и не быть. Количество ключевых слов используется для определения структуры раскрытия ключа, в результате чего общая разрядность . Расширение ключевого слова состоит из сдвига вправо, XOR и постоянной последовательности, . В бит обрабатывает младший бит ключевого слова один раз за раунд[7].

Описание постоянной последовательности

Постоянная последовательность, , создается регистром сдвига линейной обратной связи (LFSR ). Логическая последовательность битовых констант задается размером ключа и блока. LFSR создается 5-битным полем. Постоянный бит воздействует на ключевой блок один раз за раунд на самом младшем бите, чтобы добавить неключевую энтропию к ключевому расписанию. LFSR имеет разную логику для каждого последовательность; однако начальные условия для шифрования такие же. Начальное состояние LFSR для дешифрования меняется в зависимости от раунда.

| Постоянная последовательность |

|---|

Криптоанализ

Разработчики утверждают, что Саймон, хотя и является «легким» шифром, спроектирован так, чтобы обеспечить полную безопасность, возможную для каждого блока и размера ключа, по сравнению со стандартными выбранный открытый текст (CPA) и выбранный зашифрованный текст (CCA) атаки. Сопротивление против связанные ключевые атаки также была заявлена как цель, хотя и менее важная, поскольку атаки в этой модели не актуальны для типичных случаев использования.[9]:2 Не было предпринято никаких усилий для отражения атак в атака с распознаванием ключа модель, и дизайнеры не оценивали Саймона для использования в качестве хэш-функция.[10]

По состоянию на 2018 год ни об одной успешной атаке на Саймона полного раунда ни в одном варианте не известно. Благодаря интересу к Саймону и Спеку по ним было опубликовано около 70 статей по криптоанализу.[9]:10 Что характерно для повторяющиеся шифры, варианты с уменьшенным количеством патронов были успешно атакованы. Лучшие опубликованные атаки на Саймона в стандартной модели атаки (CPA / CCA с неизвестным ключом): дифференциальный криптоанализ атаки; они проходят примерно 70–75% раундов большинства вариантов, хотя эти лучшие атаки лишь ненамного быстрее, чем грубая сила.[11][12][13][9]:12 Команда разработчиков заявляет, что при разработке Саймона они обнаружили, что дифференциальные атаки являются ограничивающими атаками, то есть типом атаки, который проходит через большинство раундов; затем они устанавливают количество раундов, чтобы оставить маржу безопасности, аналогичную AES-128 составляет примерно 30%.[9]:12–13

| Вариант | Атакуют раунды | Сложность времени | Сложность данных | Тип атаки |

|---|---|---|---|---|

| Simon128 / 256 | 53/72 (74%) | 2248 | 2127.6 | Линейный корпус[11] |

| Simon128 / 192 | 51/69 (74%) | 2184 | 2127.6 | Линейный корпус[11] |

| Simon128 / 128 | 49/68 (72%) | 2120 | 2127.6 | Линейный корпус[11] |

| Симон96 / 144 | 38/54 (70%) | 2136 | 295.2 | Линейный корпус[11] |

| Симон96 / 96 | 37/52 (71%) | 288 | 295.2 | Линейный корпус[11] |

| Саймон64 / 128 | 31/44 (70%) | 2120 | 263.5 | Линейный корпус[11] |

| Симон64 / 96 | 30/42 (71%) | 288 | 263.5 | Линейный корпус[11] |

| Симон48 / 96 | 25/36 (69%) | 280 | 247.9 | Линейный корпус[11] |

| Симон48 / 72 | 24/36 (67%) | 256 | 247.9 | Линейный корпус[11] |

| Simon32 / 64 | 24/32 (75%) | 263 | 232 | интеграл[12] |

Саймона критиковали за слишком маленький запас безопасности, то есть слишком мало раундов между лучшими атаками и полным шифром, по сравнению с более консервативными шифрами, такими как ChaCha20.[14]Шифры с небольшим запасом прочности с большей вероятностью будут взломаны будущими достижениями в криптоанализ. Команда разработчиков Саймона считает, что излишне большие запасы безопасности связаны с реальными затратами, особенно на легких устройствах, что криптоанализ на этапе проектирования позволил правильно установить количество раундов и что они нацелены на запас безопасности AES.[9]:17

Саймон включает круглую стойку в ключевой график. Дизайнеры заявляют, что это было включено в блокировку горка и ротационный криптоанализ атаки.[9]:16 Тем не менее, криптоанализ с вращательным XOR использовался, чтобы найти отличители против сокращенных версий родственных шифров, таких как Speck.[15] Хотя авторы не описывают стандартные атаки с восстановлением ключа на основе их отличительных особенностей, их лучшие отличия на Simon32 и Simon48 в модели атаки с распознаванием ключа наверняка слабый ключ классы проходят немного больше раундов, чем лучшие отличительные отличия. Один из авторов сказал, что его исследование было ограниченным в ресурсах и что, вероятно, возможны отличия с помощью ротационного XOR на большем количестве раундов. Разработчики также заявляют, что Саймон не был разработан для защиты от атак с распознаванием известного ключа (которые не ставят под прямой ущерб конфиденциальность шифров).[10]:8

Разработчики заявляют, что криптоанализ АНБ обнаружил, что алгоритмы не имеют слабых мест, а безопасность соизмерима с длиной их ключей.[8]:2 Команда разработчиков заявляет, что их криптоанализ включал линейный и дифференциальный криптоанализ с использованием стандартных методов, таких как алгоритм Мацуи и решатели SAT / SMT, хотя полный список используемых методов не приводится.[9]:10 Разработчиков Саймона критиковали за то, что они не предоставили более подробную информацию о криптоанализе шифров АНБ.[16]

NSA одобрило Simon128 / 256 и Speck128 / 256 для использования в системах национальной безопасности США, хотя AES-256 по-прежнему рекомендуется для приложений без ограничений.[17]

Усилия по стандартизации и противоречия

Первоначальные попытки стандартизировать Саймона и Спека не увенчались успехом. Международная организация по стандартизации подавляющее большинство, требуемое процессом, и шифры не были приняты.[18][16] Эксперты-делегаты ISO из нескольких стран, включая Германию, Японию и Израиль, выступили против усилий NSA по стандартизации Simon и Speck ciphers, ссылаясь на опасения, что АНБ настаивает на их стандартизации, зная об уязвимых местах шифров. Позиция была основана на частичных доказательствах слабости шифров, отсутствии явной потребности в стандартизации новых шифров, а также на предыдущем участии АНБ в создании и продвижении защищенных шифров. Dual_EC_DRBG криптографический алгоритм.[19]

В ответ на озабоченность АНБ заявило, что более 70 работ по анализу безопасности от некоторых ведущих криптографов мира подтверждают вывод АНБ о том, что алгоритмы являются безопасными, и АНБ подтвердило, что ему не известны какие-либо криптоаналитические методы, которые позволили бы им или кому-либо еще использовать Саймона или Спека.

После того, как первоначальные попытки стандартизировать шифры потерпели неудачу, ISO стандартизировал Саймона и Спека в других рабочих группах. По состоянию на октябрь 2018 года шифры Саймона и Спека были стандартизированы ISO как часть стандарта радиоинтерфейса RFID, международного стандарта ISO / 29167-21 (для Саймона) и международного стандарта ISO / 29167-22 (для Speck), благодаря чему они доступны для использования коммерческими организациями.

Смотрите также

Рекомендации

- ^ а б c d Семейства облегченных блочных шифров Саймона и Спека (PDF). ePrint. Получено 2016-06-16.

- ^ "Дифференциальный и линейный криптоанализ редуцированного округления Саймона". Получено 2014-04-16.

- ^ Фарзане Абед, Эйк Лист, Стефан Люкс, Якоб Венцель (5 марта 2014 г.). Дифференциальный криптоанализ округлых редуцированных Саймона и Спека (PDF). FSE 2014. слайды конференции.CS1 maint: использует параметр авторов (связь)

- ^ Хода Алкзайми, Мартин Лауридсен (28 августа 2013 г.). «Криптоанализ семейства блочных шифров SIMON» (PDF). Цитировать журнал требует

| журнал =(помощь)CS1 maint: использует параметр авторов (связь) - ^ Шнайер, Брюс. «СИМОН и СПЕК: новые алгоритмы шифрования АНБ». Шнайер о безопасности. Получено 2013-07-17.

- ^ Клэр Сведберг (17 июля 2015 г.). «АНБ предлагает блочные шифры для защиты передачи RFID». RFID журнал.

- ^ а б Брайан Дегнан и Грегори Дургин (10 ноября 2017 г.). «Simontool: поддержка моделирования для шифра Саймона». Журнал IEEE по радиочастотной идентификации. 1 (2): 195–201. Bibcode:2017IJRFI ... 1..195D. Дои:10.1109 / JRFID.2017.2771216. S2CID 37476795.

- ^ а б Болье, Рэй; Шорс, Дуглас; Смит, Джейсон; Тритман-Кларк, Стефан; Недели, Брайан; Вингер, Луис (09.07.2015). «Саймон и Спек: блочные шифры для Интернета вещей» (PDF). Получено 2017-11-23.

- ^ а б c d е ж грамм «Заметки о конструкции и анализе Саймона и Спека» (PDF). 2018-01-19. Получено 2018-06-13.

- ^ а б Болье, Рэй; Шорс, Дуглас; Смит, Джейсон; Тритман-Кларк, Стефан; Недели, Брайан; Вингерс, Луис (19.06.2013). «Семейства облегченных блочных шифров SIMON и SPECK». Получено 2016-09-20.

- ^ а б c d е ж грамм час я j Чен, Хуайфэн; Ван, Сяоюнь (19.01.2018). «Улучшенная линейная атака корпуса на SIMON с уменьшенным числом округлений с помощью методов динамического подбора ключа» (PDF). Получено 2018-06-13.

- ^ а б Чу, Чжихуэй; Чен, Хуайфэн; Сяоюнь, Ван; Дун, Сяоянь; Ли, Лу (19.01.2018). «Улучшенные интегральные атаки на SIMON32 и SIMON48 с помощью методов динамического угадывания ключа». Сети безопасности и связи. 2018: 5160237:1–5160237:11. Дои:10.1155/2018/5160237.

- ^ Ли, Хочанг; Ким, Соджин; Канг, Хёнчхуль; Хонг, Деукджо; Сун, Джечоль; Хонг, Сохи (февраль 2018 г.). «Вычисление приближенной вероятности дифференциалов для шифра на основе ARX с использованием SAT Solver». Журнал Корейского института информационной безопасности и криптологии (на корейском). 28 (1): 15–24. Дои:10.13089 / JKIISC.2018.28.1.15.

- ^ Бернштейн, Дэниел Дж. [@Hashbreaker] (12 апреля 2016 г.). «АНБ утверждает, что сломать 70% Simon + Speck - это нормально» (Твитнуть). Получено 2018-06-13 - через Twitter.

- ^ Лю, Юнвэнь; Де Витте, Гленн; Раня, Адриан; Ашур, Томер (2017). "Криптоанализ SPECK с уменьшенным числом циклов с помощью ротационного XOR" (PDF). Получено 2018-06-13.

- ^ а б Ашур, Томер. «[PATCH v2 0/5] crypto: поддержка Speck».

- ^ Агентство национальной безопасности (18.11.2016). «Алгоритмы для поддержки развития потребностей в информационном обеспечении».

- ^ Понимание причин, по которым Спек и Саймон были отклонены от стандартизации ISO

- ^ «Недоверчивые союзники США заставляют шпионское агентство отступить в борьбе за шифрование». Рейтер. 2017-09-21.