Инструменты стеганографии - Википедия - Steganography tools

А стеганография программный инструмент позволяет пользователю вставлять скрытые данные в файл-носитель, например изображение или видео, а затем извлекать эти данные.

Нет необходимости скрывать сообщение в исходном файле. Таким образом, нет необходимости изменять исходный файл, и поэтому трудно что-либо обнаружить. Если данный раздел подвергается последовательным побитовым манипуляциям для генерации зашифрованного текста, то в исходном файле нет свидетельств того, что он используется для шифрования файла.

Архитектура

Перевозчик

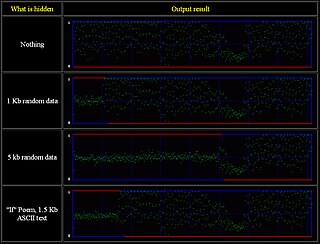

В перевозчик это сигнал, поток или файл данных, в котором скрытые данные скрыты путем внесения незначительных изменений. Примеры включают аудиофайлы, файлы изображений, документы и исполняемые файлы. На практике носитель должен выглядеть и работать так же, как исходный немодифицированный носитель, и должен казаться приемлемым для любого, кто его проверяет.

Некоторые свойства могут вызвать подозрение, что файл содержит скрытые данные:

- Если скрытые данные велики по сравнению с содержимым носителя, как в пустом документе размером в мегабайт.

- Использование устаревших форматов или плохо поддерживаемых расширений, которые нарушают работу часто используемых инструментов.

Криптографическое требование, чтобы носитель (например, фотография) был оригинальным, а не копией чего-то общедоступного (например, загруженного). Это связано с тем, что общедоступные исходные данные можно сравнить с версией со встроенным скрытым сообщением.

Существует более слабое требование, чтобы встроенное сообщение не изменяло статистику оператора (или другие показатели) таким образом, чтобы присутствие сообщения можно было обнаружить. Например, если наименее значимые биты красного канала пикселя камеры изображения имеют гауссово распределение с учетом постоянного цветного поля, простая стеганография изображения, которая производит случайное распределение этих битов, может позволить отличить стего-изображения от неизмененных. .

Огромный объем современных (примерно 2014 г.) и бессмысленных высокоскоростных медиа (например, youtube.com, источников bittorrent, eBay, Facebook, спама и т. Д.) Предоставляет широкие возможности для скрытого общения.

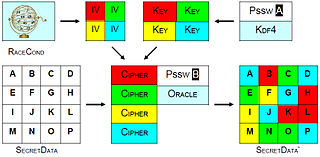

Цепь

Скрытые данные могут быть разделены между набором файлов, создавая транспортная цепь, у которого есть свойство, что все носители должны быть доступны, не изменены и обрабатываться в правильном порядке, чтобы получить скрытые данные. Эта дополнительная функция безопасности обычно достигается за счет:

- используя другой вектор инициализации для каждого носителя и хранение на обрабатываемых носителях -> CryptedIVn = Крипта (IVn, CryptedIVn-1)

- используя разные алгоритмы криптографии для каждого оператора связи и выбирая его в зависимости от порядка цепочки равновероятный алгоритм

Надежность и криптография

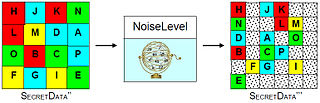

Инструменты стеганографии нацелены на обеспечение устойчивости по сравнению с современными судебно-медицинские методы, например статистические стеганализ. Такая надежность может быть достигнута за счет сбалансированного сочетания:

- процесс криптографии на основе потоков;

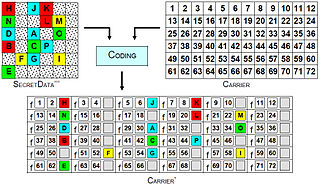

- а отбеливание данных обработать;

- ан кодирование обработать.

Если данные обнаружены, криптография также помогает минимизировать результирующий ущерб, поскольку данные не раскрываются, а только факт передачи секрета. Отправитель может быть вынужден расшифровать данные после их обнаружения, но отрицательное шифрование могут быть использованы для того, чтобы расшифрованные данные казались безопасными.

Сильное программное обеспечение для стеганографии опирается на многоуровневая архитектура с глубоким, задокументированным обфускация обработать.

Двигатель-носитель

Двигатель-носитель - это ядро любого инструмента стеганографии. Различные форматы файлов изменяются по-разному, чтобы скрыто вставлять в них скрытые данные. Алгоритмы обработки включают:

- Внедрение (подозрительно из-за увеличения размера файла, не связанного с содержимым)

- Генерация (подозрительно из-за возможности отслеживания генерируемых носителей)

- Вспомогательные данные и метаданные замена

- LSB или адаптивная замена

- Управление частотным пространством

Сравнение инструментов

| Программа | Файлы изображений | Аудио файлы | Видео файлы | Файлы документов | Другая поддержка | Заметки |

| Анубис | BMP, JPEG | ?[требуется разъяснение ] | ?[требуется разъяснение ] | ?[требуется разъяснение ] | Данные добавляются в конец файла | Открытый исходный код[требуется разъяснение ] |

| BMPecrets | BMP, JPEG, TIFF, Гифка | - | - | - | - | - |

| DarkCryptTC | BMP, JPEG, TIFF, PNG, PSD, TGA, MNG | WAV | - | текст, HTML, XML, ODT | исполняемый файл, DLL, NTFS потоки | Режим RSD (случайное распределение данных на основе RNG), поддерживается шифрование AES |

| DeepSound | BMP | Аудио CD, Тег APE, FLAC, MP3, WAV, WMA | - | - | - | 256-битное шифрование AES |

| ImageSpyer G2 | BMP, TIFF | - | - | - | - | Реализован алгоритм RSD, плагин для Total Commander (StegoTC G2) |

| iWatermark | JPEG | - | - | - | - | Стеганографический водяной знак, скрытый в фотографиях JPEG для Mac, Win, iOS и Android |

| MP3Stego | - | MP3 | - | - | - | Открытый исходный код |

| Мистер Крипто | BMP, PNG, TIFF | - | - | - | - | Freemium; интерфейс на английском, русском и украинском языках; Шифрование AES и TripleDES. С помощью Наименьший значащий бит для сокрытия данных. |

| OpenPuff | BMP, JPEG, PNG, TGA | MP3, WAV | 3GP, MP4, MPEG-1, MPEG-2, VOB, SWF, FLV | - | Открытый исходный код, 256-битное мульти-шифрование, цепочки несущих, многоуровневая обфускация | |

| OpenStego | BMP, PNG | - | - | - | - | Открытый исходный код |

| OutGuess | JPEG, PNM | - | - | - | - | Свободное программное обеспечение |

| Изгнание-возрождение | JPEG, PNM | - | - | - | - | Переносимое бесплатное ПО для Windows (на основе Outguess для Linux) |

| PHP-класс StreamSteganography | PNG | - | - | - | - | - |

| QuickStego / QuickCrypto | BMP, JPEG, Гифка | - | - | - | - | Windows XP, Vista, 7 |

| Красный JPEG | JPEG | - | - | - | - | XT для Total Commander, сжатие LZMA, маскирование и распределение на основе PRNG |

| S-инструменты | BMP, Гифка | WAV | - | - | Неиспользуемое место на гибком диске | - |

| Steg | BMP, PNG, JPEG, Гифка | - | - | - | - | Криптография с симметричным и асимметричным ключом, работает на Win / Linux / Mac |

| StegaMail | BMP, PNG | - | - | - | - | 56-битное шифрование, сжатие zLib |

| Стеганографическая лаборатория (VSL) | BMP, PNG, JPEG, TIFF | - | - | - | - | Открытый исходный код |

| Студия стеганографии | BMP, PNG, Гифка | - | - | - | - | Различные методы скрытия (LSB, LSB Matching, SLSB), Открытый исходный код |

| Стеганографический онлайн-кодек | BMP, PNG, JPEG, Гифка | - | - | - | - | Бесплатный онлайн-инструмент, использующий 256-битное шифрование AES CBC с PBKDF2 ключевой вывод |

| СтеганПЭГ | JPEG | - | - | - | - | Windows XP, Vista, 7 |

| StegFS | - | - | - | - | Стеганографическая файловая система для Linux | - |

| Steghide | JPEG, BMP | WAV, Австралия | - | - | - | Открытый исходный код (Стандартная общественная лицензия GNU) |

| Стегонавт | - | MP3 | - | - | - | Открытый исходный код, 256-битное шифрование AES |

| StegoShare | BMP, JPEG, PNG, Гифка, TIFF | - | - | - | - | Открытый исходный код |

| Stegano-RS | PNG | WAV | - | - | - | Открытый исходный код (GNU GPLv3) |

Смотрите также

Статьи

- Харрази, Мехди; Сенгар, Хусрев Т .; Мемон, Насир (2006). «Исследование эффективности стандартных методов стеганографии изображений и стеганализа» (PDF). Журнал электронного изображения. 15 (4): 041104. Дои:10.1117/1.2400672. Получено 28 ноября 2012.

- Гильермито. «Программное обеспечение для анализа стеганографии». Получено 28 ноября 2012.

- Провос, Нильс; Ханимен, Питер (2003). "Hide and Seek: Введение в стеганографию" (PDF). Безопасность и конфиденциальность IEEE. 1 (3): 32–44. Дои:10.1109 / мсек. 2003.1203220. ISSN 1540-7993. Получено 28 ноября 2012.

- Провос, Нильс. «Защита от статистического стеганализа». Материалы 10-й конференции, посвященной симпозиуму по безопасности USENIX. SSYM'01. Ассоциация USENIX. 10: 24–37. Получено 28 ноября 2012.

- Бирбрауэр, Юрген; Фридрих, Джессика (2008). Построение хороших покрывающих кодов для приложений в стеганографии. Транзакции о сокрытии данных и безопасности мультимедиа III. Конспект лекций по информатике. 4920. Springer Berlin Heidelberg. стр.1–22. CiteSeerX 10.1.1.72.5242. Дои:10.1007/978-3-540-69019-1_1. ISBN 978-3-540-69019-1. Получено 8 марта 2017.

- Роча, Андерсон; Гольденштейн, Сиома, Стеганография и стеганализ: прошлое, настоящее и будущее (PDF), Первая рабочая лаборатория IEEE о видении невидимого (WVU'08), получено 8 марта 2017

использованная литература

внешние ссылки

- Исчерпывающий каталог программного обеспечения для стеганографии Доктор Нил Джонсон

- Список инструментов стеганографии чтобы скрыть конфиденциальные данные