Сетевая архитектура Science DMZ - Science DMZ Network Architecture

Период, термин Наука DMZ относится к компьютеру подсеть который структурирован так, чтобы быть безопасным, но без ограничений производительности, которые в противном случае были бы результатом передачи данных через межсетевой экран с отслеживанием состояния.[1][2] Научная DMZ предназначена для передачи больших объемов данных, типичных для научных и высокопроизводительные вычисления, создав специальный DMZ для размещения этих переводов.[3] Обычно он развертывается на периметре локальной сети или рядом с ним и оптимизирован для умеренного количества высокоскоростных потоков, а не для бизнес-систем общего назначения или корпоративные вычисления.[4]

Период, термин Наука DMZ был разработан сотрудниками Министерства энергетики США ESnet в 2010.[5]Ряд университетов и лабораторий развернули или развертывают научную демилитаризованную зону. В 2012 г. Национальный фонд науки профинансировал создание или улучшение научных демилитаризованных зон в нескольких университетских городках США.[6][7][8]

Наука DMZ[9]это сетевая архитектура для поддержки Большое количество данных. Так называемой информационный взрыв обсуждается с середины 1960-х годов, а в последнее время термин поток данных[10] был использован для описания экспоненциального роста многих типов наборов данных. Эти огромные наборы данных часто необходимо скопировать из одного места в другое с помощью Интернета. В современных сетях должно быть возможно перемещение наборов данных такого размера за разумный промежуток времени. Например, для передачи 10 терабайт данных на 10 Гбит Ethernet сетевой путь, если производительность диска адекватна[11] Проблема в том, что для этого требуются сети, свободные от потери пакетов и промежуточные ящики Такие как формирователи трафика или же брандмауэры что медленная работа сети.

Межсетевые экраны с отслеживанием состояния

Большинство предприятий и других организаций используют брандмауэр для защиты своей внутренней сети от злонамеренных атак извне. Весь трафик между внутренней сетью и внешним Интернетом должен проходить через брандмауэр, который отбрасывает трафик, который может быть опасным.

Брандмауэр с отслеживанием состояния отслеживает государственный каждого логического соединения, проходящего через него, и отклоняет пакеты данных, не соответствующие состоянию соединения. Например, веб-сайту не будет разрешено отправлять страницу на компьютер во внутренней сети, если компьютер не запросил это. Для этого требуется, чтобы брандмауэр отслеживал недавно запрошенные страницы и сопоставлял запросы с ответами.

Межсетевой экран также должен анализировать сетевой трафик более подробно по сравнению с другими сетевыми компонентами, такими как маршрутизаторы и коммутаторы. Маршрутизаторам приходится иметь дело только с сетевой уровень, но брандмауэры также должны обрабатывать транспорт и прикладные слои также. Вся эта дополнительная обработка требует времени и ограничивает пропускную способность сети. В то время как маршрутизаторы и большинство других сетевых компонентов могут обрабатывать скорость до 100 миллиардов бит в секунду (Гбит / с), межсетевые экраны ограничивают трафик примерно до 1 Гбит / с, что неприемлемо для передачи больших объемов научных данных.

Современные межсетевые экраны могут использовать специальное оборудование (ASIC ) для ускорения трафика и проверки, чтобы достичь более высокой пропускной способности. Это может стать альтернативой научным демилитаризованным зонам и позволяет проводить проверку на месте через существующие межсетевые экраны, если единое управление угрозами (UTM) проверка отключена.

Хотя брандмауэр с отслеживанием состояния может быть необходим для критически важных бизнес-данных, таких как финансовые отчеты, кредитные карты, данные о занятости, оценки студентов, коммерческая тайна и т. Д., Научные данные требуют меньшей защиты, поскольку копии обычно существуют в нескольких местах и меньше экономических стимулов. вмешиваться.[4]

DMZ

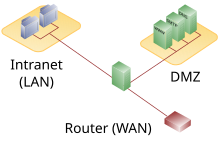

Брандмауэр должен ограничивать доступ к внутренней сети, но разрешать внешний доступ к сервисам, предлагаемым для общего пользования, таким как веб-серверы во внутренней сети. Обычно это достигается за счет создания отдельной внутренней сети, называемой DMZ, по образцу термина «демилитаризованная зона». Внешним устройствам разрешен доступ к устройствам в DMZ. Устройства в DMZ обычно обслуживаются более тщательно, чтобы снизить их уязвимость для вредоносных программ. . Закаленные устройства иногда называют хозяева бастиона.

Science DMZ продвигает идею DMZ на один шаг дальше, перемещая высокопроизводительные вычисления в собственную DMZ.[12]Специально сконфигурированные маршрутизаторы передают научные данные напрямую или от назначенных устройств во внутренней сети, тем самым создавая виртуальную DMZ. Безопасность поддерживается установкой списки контроля доступа (ACL) в маршрутизаторах, чтобы разрешить трафик только к / из определенных источников и пунктов назначения. Безопасность дополнительно повышается за счет использования Система обнаружения вторжений (IDS) для отслеживания трафика и поиска признаков атаки. При обнаружении атаки IDS может автоматически обновлять таблицы маршрутизаторов, в результате чего возникает то, что некоторые называют удаленно запускаемой черной дырой (RTBH).[1]

Обоснование

Научная демилитаризованная зона обеспечивает хорошо сконфигурированное место для сети, систем и инфраструктуры безопасности, поддерживающей высокопроизводительное перемещение данных. В средах с интенсивным использованием данных наборы данных выросли из портативных носителей, а конфигурации по умолчанию, используемые многими поставщиками оборудования и программного обеспечения, не подходят для высокопроизводительных приложений. Компоненты Science DMZ специально сконфигурированы для поддержки высокопроизводительных приложений и для облегчения быстрой диагностики проблем с производительностью. Без развертывания выделенной инфраструктуры часто невозможно достичь приемлемой производительности. Простого увеличения пропускной способности сети обычно недостаточно, поскольку проблемы с производительностью вызваны многими факторами, начиная от недостаточно мощных межсетевых экранов и заканчивая грязным волоконно-оптическим кабелем и ненастроенными операционными системами.

DMZ науки - это кодификация набора общих передовых практик - концепций, которые разрабатывались на протяжении многих лет - научными сетями и системным сообществом. Модель Science DMZ описывает основные компоненты высокопроизводительной инфраструктуры передачи данных способом, доступным для неспециалистов и масштабируемым для любого размера учреждения или эксперимента.

Составные части

Основными компонентами научной DMZ являются:

- Высокопроизводительный узел передачи данных (DTN)[13] запускать инструменты параллельной передачи данных, такие как GridFTP

- Узел мониторинга производительности сети, например perfSONAR

- Высокопроизводительный маршрутизатор / коммутатор

Дополнительные компоненты Science DMZ включают:

- Поддержка для Виртуальные частные сети (VPN) с многопротокольной коммутацией по меткам (MPLS) уровня 2

- Поддержка для Программно-определяемая сеть

Смотрите также

Рекомендации

- ^ а б Дэн Гудин (26 июня 2012 г.). «Ученые переживают жизнь за пределами брандмауэра с помощью» DMZ науки."". Получено 2013-05-12.

- ^ Эли Дарт, Брайан Тирни, Эрик Пуйуль, Джо Брин (январь 2012 г.). «Достижение научной DMZ» (PDF). Получено 2015-12-31.CS1 maint: использует параметр авторов (связь)

- ^ Dart, E .; Rotman, L .; Tierney, B .; Hester, M .; Журавски, Дж. (2013). «Наука DMZ». Труды Международной конференции по высокопроизводительным вычислениям, сетям, хранению данных и анализу на - SC '13. п. 1. Дои:10.1145/2503210.2503245. ISBN 9781450323789.

- ^ а б "Почему наука DMZ?". Получено 2013-05-12.

- ^ Дарт, Эли; Мецгер, Джо (13 июня 2011 г.). «Наука DMZ». ЦЕРН LHCOPN / LHCONE семинар. Получено 2013-05-26.

Это самая ранняя ссылка на научную DMZ, которую можно цитировать. Работа над концепцией велась до этого несколько лет назад.

- ^ «Внедрение научной DMZ в Государственном университете Сан-Диего для облегчения высокопроизводительной передачи данных для научных приложений». Национальный фонд науки. 10 сентября 2012 г.. Получено 2013-05-13.

- ^ «SDNX - Обеспечение сквозной DMZ динамической науки». Национальный фонд науки. 7 сентября 2012 г.. Получено 2013-05-13.

- ^ «Улучшение существующей научной DMZ». Национальный фонд науки. 12 сентября 2012 г.. Получено 2013-05-13.

- ^ Дарт, Эли; Ротман, Лорен (август 2012 г.). «Научная DMZ: сетевая архитектура для больших данных». LBNL-отчет.

- ^ Бретт Райдер (25 февраля 2010 г.). "Поток данных". Экономист.

- ^ .«Сетевые требования и ожидания». Национальная лаборатория Лоуренса Беркли.

- ^ pmoyer (13 декабря 2012 г.). "Архитектура научно-образовательной сети (REN): Наука-DMZ". Получено 2013-05-12.

- ^ "Научная DMZ: узлы передачи данных". Лаборатория Лоуренса Беркли. 2013-04-04. Получено 2013-05-13.