Дерево атак - Attack tree

эта статья нужны дополнительные цитаты для проверка. (Апрель 2012 г.) (Узнайте, как и когда удалить этот шаблон сообщения) |

Деревья атак представляют собой концептуальные диаграммы, показывающие, как объект или цель могут быть атакованы. Деревья атак используются во множестве приложений. В области информационных технологий они использовались для описания угрозы для компьютерных систем и возможно нападения осознать эти угрозы. Однако их использование не ограничивается анализом обычных информационных систем. Они широко используются в области обороны и авиакосмической промышленности для анализа угроз против несанкционированных электронных систем (например, авионики на военных самолетах).[1] Деревья атак все чаще применяются к компьютерным системам управления (особенно в отношении электрических Энергосистема ).[2] Деревья атак также используются для понимания угроз физическим системам.

Некоторые из самых ранних описаний деревьев атак можно найти в статьях и статьях автора Брюс Шнайер,[3] когда он был Технический директор из Counterpane Internet Security. Шнайер явно участвовал в разработке концепций дерева атак и способствовал их популяризации. Тем не менее, атрибуция в некоторых из ранних общедоступных статей о деревьях атак[4] также предлагают участие Национальное Агенство Безопасности в начальной разработке.

Деревья атак очень похожи, если не идентичны, на деревья угроз. Деревья угроз обсуждались в 1994 году Эдвардом Аморосо.[5]

Базовый

Деревья атак представляют собой многоуровневые диаграммы, состоящие из одного корня, листьев и дочерних элементов. Снизу вверх, дочерние узлы условия, которые должны быть выполнены, чтобы прямой родитель узел правда; когда корень доволен, атака завершена. Каждый узел может быть удовлетворен только своим прямым дочерние узлы.

А узел может быть ребенок другого узла; в таком случае становится логичным, что для проведения атаки необходимо предпринять несколько шагов. Например, рассмотрим классные компьютеры, прикрепленные к партам. Чтобы украсть один, необходимо перерезать фиксирующий трос или разблокировать замок. Замок можно открыть взломом или получением ключа. Ключ можно получить, угрожая держателю ключей, подкупив его или забрав его там, где он хранится (например, под ковриком для мыши). Таким образом, можно нарисовать четырехуровневое дерево атак, из которых один путь (Взятка Keyholder, Получить ключ, Разблокировать Блокировку, Украсть компьютер).

Атака, описанная в узел может потребоваться одна или несколько атак, описанных в дочерние узлы быть удовлетворены. Наше выше условие показывает только Условия ИЛИ; однако И условие Например, можно создать электронную сигнализацию, которая должна быть отключена тогда и только тогда, когда будет разрезан кабель. Вместо того, чтобы превращать эту задачу в дочерний узел разрезания замка, обе задачи могут просто достичь суммирующего стыка. Таким образом, путь ((Отключить будильник, Отрезать кабель), Украсть компьютер) создано.

Деревья атак связаны с установленным деревом отказов[6] формализм. Дерево неисправностей методология использует логические выражения для стробирующих условий, когда родительские узлы удовлетворяются листовыми узлами. Включая априорные вероятности для каждого узла, можно выполнить вычисление вероятностей с более высокими узлами, используя Правило Байеса. Однако на самом деле точные оценки вероятности либо недоступны, либо слишком дороги для сбора. Что касается компьютерной безопасности с активными участниками (т. Е. Злоумышленниками), вероятностное распределение событий, вероятно, не является ни независимым, ни равномерно распределенным, поэтому наивный байесовский анализ не подходит.

Поскольку байесовские аналитические методы, используемые в анализе дерева отказов, не могут законно применяться к деревьям атак, аналитики вместо этого используют другие методы.[7][8] чтобы определить, какие атаки предпочтет конкретный злоумышленник. Это может включать сравнение возможностей атакующего (время, деньги, навыки, оборудование) с требованиями к ресурсам для указанной атаки. Атаки, которые близки к способности злоумышленника или вне их возможностей, менее предпочтительны, чем атаки, которые воспринимаются как дешевые и простые. Степень, в которой атака отвечает целям противника, также влияет на выбор атакующего. Атаки, которые находятся в пределах возможностей противника и удовлетворяют его цели, более вероятны, чем атаки, которые этого не делают.

Экзамен

Деревья атак могут быть большими и сложными, особенно когда имеешь дело с конкретными атаками. Полное дерево атак может содержать сотни или тысячи различных путей, ведущих к завершению атаки. Тем не менее, эти деревья очень полезны для определения существующих угроз и способов борьбы с ними.

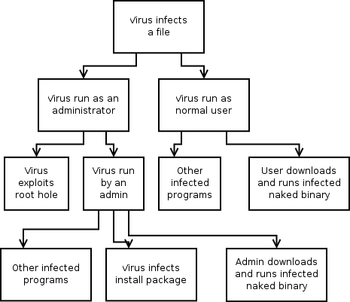

Деревья атак могут помочь определить обеспечение информации стратегия. Однако важно учитывать, что реализация политики для выполнения этой стратегии изменяет дерево атак. Например, компьютерные вирусы можно защитить, отказав системному администратору в доступе к непосредственному изменению существующих программ и программных папок, вместо этого требуя менеджер пакетов использоваться. Это добавляет к дереву атак возможность ошибок конструкции или подвиги в диспетчере пакетов.

Можно было заметить, что наиболее эффективный способ смягчить угрозу в дереве атак - уменьшить ее как можно ближе к корень насколько возможно. Хотя это теоретически разумно, обычно невозможно просто уменьшить угрозу без других последствий для непрерывной работы системы. Например, угроза заражения вирусом Windows система может быть значительно сокращена за счет использования стандартной (неадминистративной) учетной записи и NTFS вместо того ЖИР файловая система так что обычные пользователи не могут изменять операционную систему. Реализация этого исключает любой способ, предвиденный или непредвиденный, что обычный пользователь может заразить операционную систему вирусом.[нужна цитата ]; однако это также требует, чтобы пользователи переключились на административную учетную запись для выполнения административных задач, создавая таким образом другой набор угроз в дереве и увеличивая операционные издержки. Кроме того, пользователи по-прежнему могут заражать файлы, для которых у них есть права на запись, в том числе файлы и документы.

Системы, использующие кооперативные агенты, которые динамически исследуют и идентифицируют уязвимость Цепи, создающие деревья атак, строятся с 2000 года.[9]

Программное обеспечение для моделирования дерева атак

Несколько коммерческих пакетов и Открытый исходный код продукты доступны.

Открытый исходный код

ADTool от Университета Люксембурга

Коммерческий

AttackTree + из Изографа

SecurЭТОРи от Amenaza Technologies

RiskTree от 2T Security

Смотрите также

- Компьютерная незащищенность

- Компьютерная безопасность

- Компьютерный вирус

- Анализ дерева отказов

- IT риск

- Угроза (компьютер)

- Уязвимость (вычисления)

использованная литература

- ^ Министерство обороны США, «Руководство по закупкам для обороны», раздел 8.5.3.3

- ^ Чи-Вуй Тен, Чен-Чинг Лю, Манимаран Говиндарасу, Оценка уязвимости кибербезопасности для систем SCADA, использующих деревья атак, «Архивная копия» (PDF). Архивировано из оригинал (PDF) на 2010-06-30. Получено 2012-04-04.CS1 maint: заархивированная копия как заголовок (ссылка на сайт)

- ^ Шнайер, Брюс (декабрь 1999 г.). "Деревья атак". Журнал доктора Добба, v.24, n.12. В архиве из оригинала от 6 августа 2007 г.. Получено 2007-08-16.

- ^ Крис Солтер, О. Сами Сайджари, Брюс Шнайер, Джим Валлнер, На пути к методологии проектирования безопасных систем, «Архивная копия» (PDF). В архиве (PDF) из оригинала 2011-06-23. Получено 2012-04-04.CS1 maint: заархивированная копия как заголовок (ссылка на сайт)

- ^ Аморосо, Эдвард (1994). Основы компьютерной безопасности. Река Верхний Сэдл: Prentice Hall. ISBN 0-13-108929-3.

- ^ «Справочник по дереву отказов для аэрокосмических приложений» (PDF). Архивировано из оригинал (PDF) на 2016-12-28. Получено 2019-02-26.

- ^ Дональд Л. Бакшоу, Грегори С. Парнелл, Уиллард Л. Улькенхольц, Дональд Л. Паркс, Джеймс М. Валлнер, О. Сами Сайджари, Ориентированный на миссию анализ проекта критически важных информационных систем, Исследование военных операций V10, N2, 2005, [1][постоянная мертвая ссылка ]

- ^ Терренс Р. Инголдсби, Amenaza Technologies Limited, Анализ рисков на основе дерева атак, официальный документ поставщика, «Архивная копия» (PDF). В архиве (PDF) из оригинала от 04.03.2016. Получено 2012-04-09.CS1 maint: заархивированная копия как заголовок (ссылка на сайт)

- ^ «NOOSE - Networked Object-Oriented Security Examiner, 14-я конференция системного администрирования (LISA 2000), Новый Орлеан». Получено 2010-04-21.