Теория шифрования диска - Disk encryption theory

Шифрование диска это частный случай данные в состоянии покоя защита, когда носитель данных представляет собой устройство с адресацией по секторам (например, жесткий диск). В этой статье представлены криптографические аспекты проблемы. Для обзора см. шифрование диска. Для обсуждения различных программных пакетов и аппаратных устройств, посвященных этой проблеме, см. программное обеспечение для шифрования дисков и аппаратное шифрование диска.

Определение проблемы

Методы шифрования диска стремятся обеспечить три различных свойства:

- Данные на диске должны остаться конфиденциально.

- Поиск данных И хранилище должно быть быстрым, независимо от того, где на диске хранятся данные.

- Метод шифрования не должен тратить впустую дисковое пространство (т. Е. Объем хранилища, используемый для зашифрованных данных, не должен быть значительно больше, чем размер простой текст ).

Первое свойство требует определения противник от кого данные хранятся в тайне. Самые сильные противники, изученные в области шифрования дисков, обладают следующими способностями:

- они могут читать необработанное содержимое диска в любое время;

- они могут запросить диск для шифрования и хранения произвольных файлов по своему выбору;

- и они могут изменять неиспользуемые сектора на диске, а затем запрашивать их расшифровку.

Метод обеспечивает хорошую конфиденциальность, если единственная информация, которую такой злоумышленник может определить с течением времени, - это то, изменились ли данные в секторе с момента последнего просмотра.

Второе свойство требует разбить диск на несколько сектора, обычно 512 байт (4096 bit) long, которые шифруются и дешифруются независимо друг от друга. В свою очередь, если данные должны оставаться конфиденциальными, метод шифрования должен быть настраиваемый; никакие два сектора не должны обрабатываться одинаково. В противном случае злоумышленник может расшифровать любой сектор диска, скопировав его в неиспользуемый сектор диска и запросив его расшифровку.

Третье свойство, как правило, не вызывает споров. Однако он косвенно запрещает использование потоковые шифры, поскольку потоковые шифры для своей безопасности требуют, чтобы одно и то же начальное состояние не использовалось дважды (что может иметь место, если сектор обновляется разными данными); таким образом, для этого потребуется метод шифрования для хранения отдельных начальных состояний для каждого сектора на диске - по-видимому, пустая трата места. Альтернатива, a блочный шифр, ограничен определенным размером блока (обычно 128 или 256 бит). Из-за этого шифрование диска в основном изучает режимы цепочки, которые увеличивают длину блока шифрования, чтобы покрыть весь сектор диска. Уже перечисленные соображения делают несколько известных режимов цепочки неподходящими: Режим ECB, который не может быть изменен, и режимы, которые превращают блочные шифры в потоковые шифры, такие как CTR режим.

Эти три свойства не обеспечивают никакой гарантии целостности диска; то есть они не сообщают вам, изменял ли злоумышленник ваш зашифрованный текст. Отчасти это связано с тем, что абсолютная гарантия целостности диска невозможна: несмотря ни на что, злоумышленник всегда может вернуть весь диск в предыдущее состояние, обойдя любые такие проверки. Если желателен некоторый неабсолютный уровень целостности диска, его можно достичь на зашифрованном диске для каждого файла, используя коды аутентификации сообщений.

Режимы на основе блочного шифра

Как и большинство схем шифрования, шифрование диска на основе блочного шифрования использует режимы работы, которые позволяют шифровать большие объемы данных, чем размер блока шифра (обычно 128 бит). Таким образом, режимы - это правила того, как многократно применять одноблочные операции шифров.

Цепочка блоков шифров (CBC)

Цепочка блоков шифра (CBC) - это обычный режим цепочки, в котором шифротекст предыдущего блока xored с открытым текстом текущего блока перед шифрованием:

Поскольку для первого блока нет «зашифрованного текста предыдущего блока», вектор инициализации (IV) должен использоваться как . Это, в свою очередь, делает CBC в некоторой степени настраиваемым.

CBC страдает некоторыми проблемами. Например, если IV являются предсказуемыми, тогда злоумышленник может оставить «водяной знак» на диске, т.е. сохранить специально созданный файл или комбинацию файлов, идентифицируемых даже после шифрования. Точный метод создания водяного знака зависит от точной функции, предоставляющей IV, но общий рецепт состоит в создании двух зашифрованных секторов с идентичными первыми блоками. и ; эти двое затем связаны друг с другом . Таким образом, шифрование идентично шифрованию , оставляя водяной знак на диске. Затем можно изменить точный шаблон «такой же-другой-такой же-другой» на диске, чтобы сделать водяной знак уникальным для данного файла.

Для защиты от атаки с использованием водяных знаков используется шифр или хеш-функция для генерации IV из ключа и текущего номера сектора, так что злоумышленник не может предсказать IV. В частности, ESSIV Подход использует блочный шифр в режиме CTR для генерации IV.

Зашифрованный вектор инициализации солевого сектора (ESSIV)

ESSIV[1] это метод создания векторы инициализации за блочное шифрование для использования в шифровании диска. Обычные методы генерации IV представляют собой предсказуемые последовательности чисел на основе, например, отметки времени или номера сектора, и предотвращают определенные атаки, такие как атака с водяными знаками. ESSIV предотвращает такие атаки, генерируя IV из комбинации номера сектора SN с хешем ключа. Это комбинация с ключом в виде хэш что делает IV непредсказуемым.

ESSIV был разработан Клеменс Фрувирт и был интегрирован в Ядро Linux начиная с версии 2.6.10, хотя аналогичная схема используется для генерации IV для шифрования подкачки OpenBSD с 2000 года.[2]

ESSIV поддерживается в качестве опции dm-crypt[3] и FreeOTFE системы шифрования дисков.

Атака пластичности

Хотя CBC (с ESSIV или без него) обеспечивает конфиденциальность, он не гарантирует целостность зашифрованных данных. Если злоумышленник знает открытый текст, можно изменить каждый второй блок открытого текста на значение, выбранное злоумышленником, в то время как блоки между ними изменяются на случайные значения. Это может быть использовано для практических атак на шифрование диска в режиме CBC или CBC-ESSIV.[4]

Лисков, Ривест и Вагнер (LRW)

Чтобы предотвратить такие сложные атаки, были введены различные режимы работы: настраиваемое узкоблочное шифрование (LRW и XEX) и широкоблочное шифрование (CMC и EME).

В то время как цель обычного блочного шифра имитировать случайную перестановку для любого секретного ключа , цель настраиваемый шифрование имитировать случайную перестановку для любого секретного ключа и любой известный твик . Настраиваемое узкоблочное шифрование (LRW)[5] является экземпляром режима операций, введенного Лисковым, Ривестом и Вагнером.[6] (см. теорему 2). В этом режиме используются две клавиши: ключ для блочного шифра и - дополнительный ключ того же размера, что и блок. Например, для AES с 256-битным ключом это 256-битное число и это 128-битное число. Блокировка шифрования с логическим индексом (настройка) использует следующую формулу:

Здесь умножение и дополнение выполняются в конечное поле ( для AES). При некоторых предварительных вычислениях требуется только одно умножение на сектор (обратите внимание, что сложение в двоичном конечном поле является простым поразрядным сложением, также известным как xor): , куда предварительно вычисляются для всех возможных значений . В этом режиме работы требуется только одно шифрование для каждого блока, и он защищает от всех вышеперечисленных атак, кроме незначительной утечки: если пользователь изменяет один блок открытого текста в секторе, то изменяется только один блок зашифрованного текста. (Обратите внимание, что это не та же утечка, что и в режиме ECB: в режиме LRW одинаковые открытые тексты в разных позициях зашифровываются в разные зашифрованные тексты.)

Немного проблемы безопасности существуют с LRW, и этот режим работы теперь заменен на XTS.

ЖРО используется BestCrypt и поддерживается как опция для dm-crypt и FreeOTFE системы шифрования дисков.

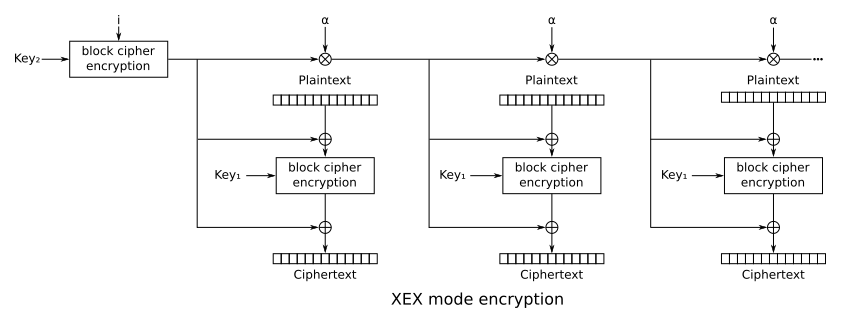

Xor – encrypt – xor (XEX)

Другой настраиваемый режим шифрования, XEX (xor – encrypt – xor ), был разработан Rogaway[7] чтобы обеспечить эффективную обработку последовательных блоков (относительно используемого шифра) в одном блоке данных (например, в секторе диска). Настройка представлена как комбинация адреса сектора и индекса блока внутри сектора (исходный режим XEX, предложенный Rogaway[7] позволяет несколько индексов). Зашифрованный текст, , получается с использованием:

куда:

- это открытый текст,

- это номер сектора,

- это примитивный элемент определяется полиномом ; т.е. число 2,

- - номер блока в секторе.

Основные операции режима LRW (шифр AES и Поле Галуа умножение) такие же, как и в Галуа / Режим счетчика (GCM), что позволяет компактно реализовать универсальное оборудование LRW / XEX / GCM.

У XEX есть слабость.[8]

Режим настраиваемой кодовой книги на основе XEX с кражей зашифрованного текста (XTS)

Кража зашифрованного текста обеспечивает поддержку секторов, размер которых не делится на размер блока, например 520-байтовых секторов и 16-байтовых блоков. XTS-AES был стандартизирован 19 декабря 2007 г.[9] в качестве IEEE P1619.[10] Стандарт поддерживает использование другого ключа для шифрования IV, чем для блочного шифрования; это противоречит намерениям XEX и, по-видимому, коренится в неправильной интерпретации исходной статьи XEX, но не вредит безопасности.[11][7] В результате пользователи, желающие AES -256 и шифрование AES-128 должно обеспечивать 512 бит и 256 бит ключа соответственно.

27 января 2010 г. NIST выпущена специальная публикация (SP) 800-38E[12] в окончательном виде. SP 800-38E - это рекомендация для режима работы XTS-AES, стандартизованного IEEE Std 1619-2007, для криптографических модулей. Издание одобряет режим XTS-AES AES алгоритм со ссылкой на IEEE Std 1619-2007, с учетом одного дополнительного требования, которое ограничивает максимальный размер каждой зашифрованной единицы данных (обычно сектор или же дисковый блок ) до 220 Блоки AES. Согласно SP 800-38E, «При отсутствии аутентификации или контроля доступа XTS-AES обеспечивает большую защиту от несанкционированного манипулирования зашифрованными данными, чем другие одобренные режимы только для обеспечения конфиденциальности».

XTS поддерживается BestCrypt, Ботан, NetBSD cgd,[13] dm-crypt, FreeOTFE, TrueCrypt, VeraCrypt,[14] DiskCryptor, FreeBSD с гели, OpenBSD программное обеспечение для шифрования дисков softraid, OpenSSL, Mac OS X Lion с FileVault 2, Windows 10 с BitLocker[15] и волк.

Слабые стороны XTS

Режим XTS восприимчив к манипуляциям и подделке данных, и приложения должны использовать меры для обнаружения модификаций данных, если манипуляции и подделка вызывают озабоченность: «... поскольку теги аутентификации отсутствуют, любой зашифрованный текст (исходный или измененный злоумышленником) будет расшифровывается как некий открытый текст, и нет встроенного механизма для обнаружения изменений. Лучшее, что можно сделать, - это гарантировать, что любое изменение зашифрованного текста полностью рандомизирует открытый текст, и полагаться на приложение, которое использует это преобразование, чтобы включить достаточную избыточность в открытом тексте для обнаружения и отбрасывания таких случайных открытых текстов ". Это потребует ведения контрольных сумм для всех данных и метаданных на диске, как это сделано в ZFS или же Btrfs. Однако в широко используемых файловых системах, таких как ext4 и NTFS только метаданные защищены от подделки, в то время как обнаружение подделки данных отсутствует.[16]

Этот режим подвержен атакам анализа трафика, воспроизведения и рандомизации на сектора и 16-байтовые блоки. Когда данный сектор перезаписывается, злоумышленники могут собирать мелкозернистые (16-байтовые) зашифрованные тексты, которые могут использоваться для анализа или повторных атак (с 16-байтовой степенью детализации). Было бы возможно определить блочные шифры для всего сектора, к сожалению, с ухудшенной производительностью (см. Ниже).[17]

CBC – маска – CBC (CMC) и ECB – маска – ECB (EME)

CMC и EME защищают даже от незначительной утечки, упомянутой выше для ЖРО. К сожалению, цена заключается в двукратном снижении производительности: каждый блок должен быть дважды зашифрован; многие считают, что это слишком дорого, поскольку такая же утечка на уровне сектора в любом случае неизбежна.

CMC, введенный Halevi и Rogaway, означает CBC – mask – CBC: весь сектор, зашифрованный в режиме CBC (с ) зашифрованный текст маскируется поиском с , и повторно зашифрованы в режиме CBC, начиная с последнего блока. Когда базовый блочный шифр является сильным псевдослучайная перестановка (PRP) то на уровне сектора схема представляет собой настраиваемую PRP. Одна из проблем заключается в том, что для расшифровки нужно дважды последовательно пройтись по всем данным.

Чтобы решить эту проблему, Халеви и Рогавей ввели распараллеливаемый вариант под названием EME (ECB – mask – ECB). Это работает следующим образом:

- открытые тексты проверяются , сдвинутые на разную величину влево и зашифрованные: ;

- маска рассчитывается: , куда и ;

- промежуточные шифртексты маскируются: за и ;

- вычисляются окончательные шифртексты: за .

Обратите внимание, что в отличие от LRW и CMC есть только один ключ .

CMC и EME были рассмотрены для стандартизации SISWG. EME запатентован и поэтому не считается основным поддерживаемым режимом.[18]

Патенты

В то время как аутентифицированное шифрование схема МАУП обеспечивает шифрование, а также тег аутентификации, компонент шифрования режима IAPM полностью описывает схемы LRW и XEX, указанные выше, и, следовательно, XTS без кража зашифрованного текста аспект. Это подробно описано на рисунках 8 и 5 патента США 6,963,976.[19]

Смотрите также

- Остаточная информация

- Атака холодной загрузки

- Программное обеспечение для шифрования дисков

- Аппаратное шифрование диска

- IEEE P1619, проект стандартизации для шифрования данных хранилища

Рекомендации

- ^ Клеменс Фрувирт (18 июля 2005 г.). «Новые методы шифрования жесткого диска» (PDF). Институт компьютерных языков: группа теории и логики (PDF). Венский технологический университет.

- ^ «Шифрование виртуальной памяти» (Постскриптум). Цитировать журнал требует

| журнал =(помощь) - ^ Милан Броз. "DMCrypt dm-crypt: криптографическая цель устройства отображения ядра Linux". gitlab.com. Получено 5 апреля, 2015.

- ^ Якоб Лелл (22 декабря 2013). «Практическая гибкая атака на разделы LUKS, зашифрованные CBC».

- ^ Последние проекты SISWG и IEEE P1619 и информация о совещаниях находятся на домашней странице P1619. [1].

- ^ М. Лисков, Р. Ривест, Д. Вагнер. Настраиваемые блочные шифры [2], CRYPTO '02 (LNCS, том 2442), 2002.

- ^ а б c Рогавей, Филипп (24 сентября 2004). «Эффективные экземпляры настраиваемых блок-шифров и уточнения режимов OCB и PMAC» (PDF). Департамент компьютерных наук (PDF). Калифорнийский университет в Дэвисе.

- ^ https://link.springer.com/content/pdf/10.1007/978-3-540-74462-7_8.pdf раздел 4.1.

- ^ Карен МакКейб (19 декабря 2007 г.). «IEEE утверждает стандарты шифрования данных». Ассоциация стандартов IEEE. Архивировано из оригинал на 2008-03-06.

- ^ Стандарт криптографической защиты данных на блочно-ориентированных запоминающих устройствах. Цифровая библиотека IEEE Xplore. 18 апреля 2008 г. Дои:10.1109 / IEEESTD.2008.4493450. ISBN 978-0-7381-5363-6.

- ^ Лисков, Моисей; Минемацу, Казухико (2 сентября 2008 г.). "Комментарии к XTS-AES" (PDF)., Об использовании двух ключей, стр. 1–3.

- ^ Моррис Дворкин (январь 2010 г.). «Рекомендации по режимам работы блочного шифра: режим XTS-AES для конфиденциальности на устройствах хранения» (PDF). Специальная публикация NIST 800-38E. Национальный институт стандартов и технологий. Цитировать журнал требует

| журнал =(помощь) - ^ "Драйвер криптографического диска NetBSD".

- ^ «Режимы работы». Документация VeraCrypt. IDRIX. Получено 2017-10-13.

- ^ "Что нового в BitLocker?". 12 ноября 2015 г.. Получено 2015-11-15.

- ^ Стандарт криптографической защиты данных на блочно-ориентированных запоминающих устройствах (PDF), IEEE P1619 / D16, 2007, стр. 34, заархивировано оригинал (PDF) 14 апреля 2016 г., получено 14 сентября 2012

- ^ Томас Птачек; Эрин Птачек (30 апреля 2014 г.). "Ты не хочешь XTS".

- ^ П. Рогавей, Режим работы блочного шифра для создания блочного шифра большого размера из обычного блочного шифра., Заявка на патент США 20040131182 A1.

- ^ * Патент США 6963976, «Симметричные схемы шифрования с аутентификацией ключа» (подана в ноябре 2000 г., выдана в ноябре 2005 г., истекает 25 ноября 2022 г.). [3][4].

дальнейшее чтение

- С. Халеви и П. Рогавей, Настраиваемый режим шифрования, CRYPTO '03 (LNCS, том 2729), 2003.

- С. Халеви и П. Рогавей, Режим параллельного шифрования [5], 2003.

- Стандартная архитектура для зашифрованных общих носителей данных, IEEE Project 1619 (P1619), [6].

- SISWG, Проект предложения по формату резервного копирования ключей [7], 2004.

- SISWG, Проект предложения по настраиваемому широкоблочному шифрованию [8], 2004.

- Джеймс Хьюз, Зашифрованное хранилище - проблемы и методы [9]

- Дж. Алекс Халдерман, Сет Д. Шон, Надя Хенингер, Уильям Кларксон, Уильям Пол, Джозеф А. Каландрино, Ариэль Дж. Фельдман, Джейкоб Аппельбаум и Эдвард В. Фелтен (2008-02-21). «Чтобы мы не помнили: атаки холодного запуска на ключи шифрования» (PDF). Университет Принстона. Архивировано из оригинал (PDF) на 2008-05-14. Цитировать журнал требует

| журнал =(помощь)CS1 maint: несколько имен: список авторов (ссылка на сайт) - Нильс Фергюссон (август 2006 г.). «AES-CBC + Elephant Diffuser: алгоритм шифрования диска для Windows Vista» (PDF). Microsoft. Цитировать журнал требует

| журнал =(помощь)

внешняя ссылка

- Рабочая группа по безопасности в хранилище SISWG.

- «Проект eSTREAM». Получено 2010-03-28.