VeraCrypt - Википедия - VeraCrypt

| |

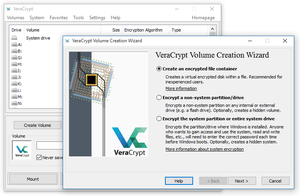

VeraCrypt 1.17 в Windows 10 | |

| Разработчики) | IDRIX (основан в Париж, Франция)[1] |

|---|---|

| изначальный выпуск | 22 июня 2013 г. |

| Стабильный выпуск | 1.24-Update7 (7 августа 2020 г.[2]) [±] |

| Репозиторий | |

| Написано в | C, C ++, сборка |

| Операционная система |

|

| Платформа | IA-32 и x64 |

| Доступно в | 37 языков[3] |

| Тип | Программное обеспечение для шифрования дисков |

| Лицензия | |

| Интернет сайт | www |

VeraCrypt это источник доступен бесплатное ПО полезность используется для шифрование на лету (ОТФЭ).[5] Он может создать виртуальный зашифрованный диск в файле или зашифровать раздел[6] или (в Windows ) целиком устройство хранения с предзагрузочная аутентификация.[7]

VeraCrypt - это вилка снятых с производства TrueCrypt проект.[8] Первоначально он был выпущен 22 июня 2013 года, а последний выпуск (версия 1.24) - 6 октября 2019 года.[9] В коде TrueCrypt было реализовано множество улучшений безопасности и возникли проблемы. аудиты были исправлены. VeraCrypt включает в себя оптимизированные реализации криптографических хеш-функций и шифров, которые повышают производительность современных Процессоры.

Лицензия и исходная модель

VeraCrypt унаследовал значительный объем кода от своего предшественника. TrueCrypt, а также унаследовал источник доступен Лицензия TrueCrypt для этих файлов. Эта лицензия не является одной из многих широко используемых лицензии с открытым исходным кодом и не лицензия на бесплатное программное обеспечение согласно Фонд свободного программного обеспечения (FSF) список лицензий, так как он содержит ограничения на распространение и авторские права.[10]

Новые части VeraCrypt были лицензированы под Лицензия Apache 2.0 начиная с версии 1.19.[4]

Схема шифрования

Алгоритмы

Индивидуальный шифры поддерживаемые VeraCrypt AES, Змея, Twofish, Камелия, и Кузнечик. В Магма cipher был удален в версии 1.19 в ответ на аудит безопасности.[11] Кроме того, десять различных комбинаций каскадный доступны алгоритмы: AES – Twofish, AES – Twofish – Serpent, Camellia – Kuznyechik, Camellia – Serpent, Kuznyechik – AES, Kuznyechik – Serpent – Camellia, Kuznyechik – Twofish, Serpent – AES, Serpent – Twofish – AES, Twofish. .[12] В криптографические хеш-функции доступны для использования в VeraCrypt: РИПЭМД-160, SHA-256, SHA-512, Стрибог и Водоворот.[13]

Режимы работы

VeraCrypt использует XTS режим работы.[14]

Ключи

Ключ заголовка и вторичный ключ заголовка (режим XTS) генерируются с использованием PBKDF2 с 512-кусочек соль и от 200 000 до 655 331 итераций, используемых по умолчанию (которые могут быть настроены пользователем, чтобы начать с 2048), в зависимости от используемой базовой хеш-функции.[15]

Правдоподобное отрицание

Как и его предшественник TrueCrypt, VeraCrypt поддерживает правдоподобное отрицание[16] позволяя создать один «скрытый том» внутри другого тома.[17] Кроме того, версии VeraCrypt для Windows имеют возможность создавать и запускать скрытую зашифрованную операционную систему, чья существование можно отрицать.[18]

В документации VeraCrypt перечислено множество способов, которыми функции отрицания скрытого тома VeraCrypt могут быть скомпрометированы (например, сторонним программным обеспечением, которое может передавать информацию через временные файлы, эскизы и т. Д. На незашифрованные диски), а также возможные способы избежать этого.[19]

Спектакль

VeraCrypt поддерживает распараллеленный[20]:63 шифрование для многоядерные системы а в Microsoft Windows конвейерный операции чтения и записи (форма асинхронной обработки)[20]:63 для снижения снижения производительности шифрования и дешифрования. О процессорах, поддерживающих AES-NI набор инструкций, VeraCrypt поддерживает AES с аппаратным ускорением для дальнейшего повышения производительности.[20]:64 На 64-битных процессорах VeraCrypt использует оптимизированную реализацию сборки Twofish и Camellia.[9]

Улучшения безопасности

- Команда разработчиков VeraCrypt сочла формат хранилища TrueCrypt слишком уязвимым для Национальное Агенство Безопасности (NSA), поэтому был создан новый формат, несовместимый с форматом TrueCrypt. Это одно из главных отличий VeraCrypt от конкурента. CipherShed, который продолжает использовать формат TrueCrypt. VeraCrypt по-прежнему может открывать и конвертировать тома в формате TrueCrypt.[9][21]

- Независимый аудит безопасности TrueCrypt, проведенный 29 сентября 2015 года, показал, что TrueCrypt включает в себя две уязвимости в установочном драйвере Windows, что позволяет злоумышленнику выполнение произвольного кода и повышение привилегий через Перехват DLL.[22] Это было исправлено в VeraCrypt в январе 2016 года.[23]

- Хотя TrueCrypt использует 1000 итераций PBKDF2 -RIPEMD160 алгоритм для системных разделов, VeraCrypt использует по умолчанию 200 000 или 327 661 итерацию (которая может быть настроена пользователем до 2048), в зависимости от используемого алгоритма.[15] Для стандартных контейнеров и других разделов VeraCrypt использует 655 331 итерацию RIPEMD160 и 500 000 итераций SHA-2 и Whirlpool по умолчанию (который может быть настроен пользователем до 16 000).[15] Хотя эти настройки по умолчанию замедляют открытие зашифрованных разделов VeraCrypt, они также замедляют атаки по подбору пароля.[24]

- Кроме того, начиная с версии 1.12, новая функция под названием «Персональный множитель итераций» (PIM) предоставляет параметр, значение которого используется для управления количеством итераций, используемых функцией вывода ключа заголовка, тем самым делая атаки методом перебора потенциально даже сложнее. Veracrypt из коробки использует разумное значение PIM для повышения безопасности,[25] но пользователи могут предоставить более высокую ценность для повышения безопасности. Основным недостатком этой функции является то, что она еще больше замедляет процесс открытия зашифрованных архивов.[25][26][27][28]

- Уязвимость в загрузчик был исправлен в Windows, а также были сделаны различные оптимизации. Разработчики добавили поддержку SHA-256 в параметр шифрования загрузки системы, а также устранили проблему безопасности ShellExecute. Linux и macOS пользователи получают преимущества от поддержки жестких дисков с размером сектора больше 512. Linux также получил поддержку NTFS форматирование томов.

- Unicode пароли поддерживаются во всех операционных системах, начиная с версии 1.17 (кроме системного шифрования в Windows).[9]

- VeraCrypt добавил возможность загрузки системных разделов с помощью UEFI в версии 1.18a.[9]

- Возможность включить / отключить поддержку ПОДРЕЗАТЬ Команда для системных и несистемных дисков была добавлена в версии 1.22.[9]

- Удаление ключей шифрования системы из ОЗУ во время неисправность /перезагрузка помогает смягчить некоторые атаки холодной загрузки, добавлено в версии 1.24.[9]

- Шифрование RAM для ключей и паролей на 64-битный systems был добавлен в версии 1.24.[9]

Аудит VeraCrypt

Аудит версии 1.18 был проведен QuarksLab от имени Фонда улучшения технологий с открытым исходным кодом (OSTIF), который занял 32 человеко-дней и был опубликован 17 октября 2016 г.[9][29][30] Основные уязвимости, выявленные в ходе аудита, были устранены в версии 1.19, выпущенной в тот же день.[31]

Меры безопасности

Существует несколько видов атак, которым уязвимо любое программное шифрование диска. Как и в случае с TrueCrypt, документация VeraCrypt инструктирует пользователей соблюдать различные меры безопасности для предотвращения этих атак.[19][32] некоторые из них подробно описаны ниже.

Ключи шифрования хранятся в памяти

VeraCrypt хранит свои ключи в баран; на некоторых персональных компьютерах DRAM сохранит свое содержимое в течение нескольких секунд после отключения питания (или дольше, если температура будет понижена). Даже если есть некоторое ухудшение содержимого памяти, различные алгоритмы могут восстановить ключи. Этот метод, известный как холодная атака (что, в частности, применимо к портативному компьютеру, полученному при включенном, приостановленном или заблокированном экране), был успешно использован для атаки на файловую систему, защищенную TrueCrypt версии 4.3a и 5.0a в 2008 году.[33] В версии 1.24 VeraCrypt добавила возможность шифрования входящей информации.баран ключи и пароли на 64-битный Windows системы, с накладными расходами ЦП менее 10% и возможностью удаления всех ключей шифрования из памяти при подключении нового устройства.[9]

Физическая охрана

В документации VeraCrypt указано, что VeraCrypt не может защитить данные на компьютере, если злоумышленник получил физический доступ к ним, и VeraCrypt затем снова используется пользователем на взломанном компьютере. Это не влияет на обычные случаи кражи, утери или конфискации компьютера.[34] Злоумышленник, имеющий физический доступ к компьютеру, может, например, установить оборудование или программное обеспечение. кейлоггер, а автобусный мастеринг захват устройства объем памяти или установить любой другой вредоносный аппаратное обеспечение или же программного обеспечения, позволяя злоумышленнику перехватить незашифрованные данные (включая ключи шифрования и пароли) или расшифровать зашифрованные данные с помощью перехваченных паролей или ключей шифрования. Таким образом, физическая безопасность - это основная предпосылка безопасной системы. Подобные атаки часто называют "злая горничная атакует ".[35]

Вредоносное ПО

Некоторые виды вредоносных программ предназначены для регистрировать нажатия клавиш, включая введенные пароли, которые затем могут быть отправлены злоумышленнику через Интернет или сохранены на незашифрованном локальном диске, с которого злоумышленник может прочитать его позже, когда получит физический доступ к компьютеру.[36]

Модуль доверенной платформы

Раздел FAQ на сайте VeraCrypt[37] заявляет, что Модуль доверенной платформы (TPM) нельзя полагаться на безопасность, потому что, если злоумышленник имеет физический или административный доступ к компьютеру и он используется впоследствии, компьютер мог быть изменен злоумышленником: например, вредоносный компонент, такой как аппаратный регистратор нажатий клавиш, мог быть использован для захвата пароля или другой конфиденциальной информации. Поскольку TPM не защищает злоумышленник от злонамеренного изменения компьютера, VeraCrypt не поддерживает и не будет поддерживать TPM.

Смотрите также

- Программное обеспечение для шифрования дисков

- Сравнение программного обеспечения для шифрования дисков

Рекомендации

- ^ «Свяжитесь с нами - IDRIX». Получено 16 ноября 2016.

- ^ «Примечания к выпуску». 7 августа 2020 г.. Получено 9 августа, 2020.

- ^ "VeraCrypt 1.0f Bundle (Все файлы и их подписи)". IDRIX. Получено 2015-01-04.

- ^ а б "root / License.txt". VeraCrypt. TrueCrypt Foundation. 17 октября 2016 г.. Получено 23 июл 2018.

- ^ "Официальный сайт VeraCrypt"

- ^ "Объем VeraCrypt". Официальный сайт VeraCrypt. Получено 16 февраля, 2015.

- ^ «Операционные системы, поддерживаемые для системного шифрования». Официальный веб-сайт VeraCrypt. Получено 16 февраля, 2015.

- ^ Рубенс, Пауль (13 октября 2014 г.). "VeraCrypt - достойная альтернатива TrueCrypt". Планета электронной безопасности. Quinstreet Enterprise. В архиве с оригинала 3 декабря 2018 г.. Получено 16 февраля, 2015.

- ^ а б c d е ж грамм час я j «Примечания к выпуску VeraCrypt»

- ^ Фиппс, Саймон (2013-11-15), «TrueCrypt или ложь? Будущий проект с открытым исходным кодом должен исправить это действие», InfoWorld, в архиве из оригинала от 22.03.2019, получено 2014-05-20

- ^ Паули, Даррен (18 октября 2016 г.). «Аудит показывает, что VeraCrypt убивает критическое восстановление пароля и недостатки шифрования». Реестр. В архиве с оригинала 15 ноября 2018 г.

- ^ «Алгоритмы шифрования». Документация VeraCrypt. IDRIX. Получено 2018-03-31.

- ^ «Хэш-алгоритмы». Документация VeraCrypt. IDRIX. Получено 2018-03-31.

- ^ «Режимы работы». Документация VeraCrypt. IDRIX. Получено 2018-03-31.

- ^ а б c «Получение ключа заголовка, соль и количество итераций». Документация VeraCrypt. IDRIX. Получено 2019-02-19.

- ^ «Правдоподобное отрицание». Документация VeraCrypt. IDRIX. Получено 2018-03-31.

- ^ «Скрытый объем». Документация VeraCrypt. IDRIX. Получено 2018-03-31.

- ^ а б «Требования безопасности и меры предосторожности в отношении скрытых томов». Документация VeraCrypt. IDRIX. Получено 2018-03-31.

- ^ а б c «Руководство пользователя VeraCrypt» (1.0f ред.). IDRIX. 2015-01-04.

- ^ Замок, Алекс (март 2015). «Где мы находимся с TrueCrypt?». Максимальный ПК. п. 59.

- ^ Константин, Лучиан (29 сентября 2015 г.). «Недавно обнаруженный недостаток TrueCrypt позволяет полностью взломать систему». PCWorld. В архиве с оригинала от 19 апреля 2019 г.

- ^ CVE-2016-1281: установщики TrueCrypt и VeraCrypt для Windows допускают выполнение произвольного кода с повышением прав

- ^ Рубенс, Пауль (30 июня 2016 г.). «VeraCrypt - достойная альтернатива TrueCrypt». Планета электронной безопасности. В архиве с оригинала от 3 декабря 2018 г.

- ^ а б «ПИМ». veracrypt.fr. Получено 7 июн 2017.

- ^ Ханделвал, Свати (11 августа 2015 г.). «Программа шифрования VeraCrypt 1.12 добавляет новую функцию PIM для повышения безопасности паролей». Хакерские новости. В архиве с оригинала 10 апреля 2019 г.. Получено 5 июн 2017.

- ^ Бринкманн, Мартин (7 августа 2015 г.). «Альтернатива TrueCrypt VeraCrypt 1.12 поставляется с интересной функцией PIM». Гаки. В архиве с оригинала 10 апреля 2019 г.. Получено 5 июн 2017.

- ^ «Стенограмма серии № 582». GRC.com. Получено 5 июн 2017.

- ^ «Результаты аудита VeraCrypt». ОСТИФ. 17 октября 2016 г. В архиве с оригинала 12 мая 2019 г.. Получено 18 октября, 2016.

- ^ QuarksLab (17 октября 2016 г.). Оценка безопасности VeraCrypt 1.18 (PDF) (Отчет). ОСТИФ. В архиве (PDF) с оригинала 7 августа 2018 г.. Получено 18 октября, 2016.

- ^ Бедрун, Жан-Батист; Видео, Марион (17 октября 2016 г.). «Оценка безопасности VeraCrypt: исправления и усовершенствования TrueCrypt». QuarksLab. В архиве с оригинала 7 мая 2019 г.. Получено 18 октября, 2016.

- ^ «Требования безопасности и меры предосторожности». Документация VeraCrypt. IDRIX. Получено 16 февраля, 2015.

- ^ Халдерман, Дж. Алекс; и другие. (Июль 2008 г.). Чтобы не забыть: атаки холодного перезапуска на ключи шифрования (PDF). 17-й симпозиум по безопасности USENIX. В архиве (PDF) с оригинала 12 мая 2019 г.

- ^ "Физическая охрана". Документация VeraCrypt. IDRIX. 2015-01-04. Получено 2015-01-04.

- ^ Шнайер, Брюс (23 октября 2009 г.). ""Evil Maid "Атаки на зашифрованные жесткие диски". Шнайер о безопасности. В архиве из оригинала 25 мая 2014 г.. Получено 24 мая, 2014.

- ^ «Вредоносное ПО». Документация VeraCrypt. IDRIX. 2015-01-04. Получено 2015-01-04.

- ^ «Часто задаваемые вопросы» - «Некоторые программы шифрования используют TPM для предотвращения атак. Будет ли VeraCrypt его использовать?"". Получено 2018-05-05.