Высокоорбитальная ионная пушка - High Orbit Ion Cannon

HOIC работает на Windows 10 | |

| Написано в | Visual Basic, C # |

|---|---|

| Операционная система | Windows, OS X, Linux[нужна цитата ] |

| Размер | 1,8 МБ |

| Доступно в | английский |

| Тип | Сетевое стресс-тестирование |

| Лицензия | Всеобщее достояние |

| Интернет сайт | Sourceforge |

Высокоорбитальная ионная пушка (HOIC) является Открытый исходный код сеть Стресс-тестирование и атака отказа в обслуживании приложение, рассчитанное на атаку до 256 URL-адреса в то же время. Он был разработан для замены Низкоорбитальная ионная пушка который был разработан Praetox Technologies и позже выпущен в всеобщее достояние. Рекомендации по безопасности для HOIC были выпущены Prolexic Technologies в феврале 2012 года.[1][2]

Разработка

HOIC был разработан во время заключения Операция Расплата посредством хактивист коллектив Анонимный.[3] В качестве Операция Расплата пришел к выводу, что на группу оказывалось массовое давление со стороны правоохранительных органов, которые захватили и привлекли к ответственности более 13 лиц, связанных с группой.[4][5] Это заставило многих членов группы пересмотреть свои стратегии, и впоследствии эта часть группы запустила Операция Leakspin.[6] Однако большая часть Anonymous по-прежнему была сосредоточена на запуске DDoS-атак по подписке. Тем не менее Низкоорбитальная ионная пушка не был достаточно мощным, чтобы запускать атаки с таким ограниченным числом пользователей. HOIC был разработан, чтобы исправить это за счет способности вызывать HTTP-флуд при этом для успешного запуска атаки требуется всего 50 пользовательских агентов, а координация между несколькими пользователями приводит к экспоненциальному увеличению ущерба.[7][8] HOIC был первым в своем роде инструментом, поддерживающим так называемые «файлы-ускорители», настраиваемые модули VBscript, которые рандомизируют Заголовки HTTP атакующих компьютеров, позволяя использовать тысячи и тысячи сильно рандомизированных комбинаций для пользовательских агентов.[9] Помимо того, что пользовательские агенты могут реализовать некоторую форму противодействия рандомизации, файлы-ускорители могут использоваться и использовались для увеличения масштабов атаки.[10]

Номенклатура

HOIC и его предшественник, LOIC, названы в честь ионная пушка, вымышленный оружие направленной энергии описывается как стреляющие лучи ионы с космической платформы на наземные цели. Хотя ионные пушки появляются во многих фильмах, телешоу и видеоиграх, основанных на научной фантастике, те, что изображены на Command & Conquer серии видеоигр считаются источником вдохновения для графики в графическом интерфейсе программного обеспечения и на веб-сайте.[11]

Использовать

Проще говоря, HOIC - это программа для отправки HTTP POST и ПОЛУЧАТЬ запросы к атакованному компьютеру, использующему лулз -вдохновленный графический интерфейс.[12] HOIC в первую очередь выполняет отказ в обслуживании (DoS) атака и DDoS-атака при координации нескольких человек. В отказ в обслуживании (DoS) атака по целевому URL-адресу осуществляется путем отправки чрезмерного трафика в попытке перегрузить сайт и вывести его из строя. Эту базовую версию атаки можно настроить, используя файлы-ускорители, следующие за VB 6 смешанный с VB .NET синтаксис. Кроме того, HOIC может одновременно атаковать до 256 доменов, что делает его одним из самых универсальных инструментов для хакеров, которые пытаются координировать DDoS-атаки как группу.[13]

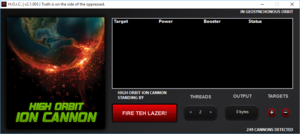

Минималистичный графический интерфейс инструмента делает его удобным для пользователя и простым в управлении. Основная процедура атаки - ввести URL-адрес веб-сайта, который будет атакован, и установить для параметра мощности низкий, средний или высокий уровень. Параметр мощности устанавливает скорость запроса: низкая - два запроса в секунду, средняя - четыре и высокая - восемь запросов в секунду. Затем добавляется файл-усилитель, который использует расширение .hoic для определения атрибутов динамического запроса, запуска атак на нескольких страницах одного и того же веб-сайта и помощи в обходе некоторых защитных фильтров. Затем атака запускается нажатием красной кнопки в графическом интерфейсе, обозначенной как «Fire Teh Lazer».[14]

Ограничения

Основное ограничение HOIC заключается в том, что для обеспечения успеха атак требуется скоординированная группа пользователей. Несмотря на то, что он позволил запускать атаки гораздо меньшему количеству пользователей, чем более старая Low Orbit Ion Cannon, HOIC по-прежнему требуется как минимум 50 пользователей для запуска эффективной атаки, а для ее поддержки требуется больше, если целевой веб-сайт имеет защиту.[9] Еще одним ограничивающим фактором является отсутствие возможности анонимизации и рандомизации. Несмотря на то, что HOIC теоретически должен предлагать анонимность за счет использования файлов-бустеров, фактически предоставляемой защиты недостаточно. Более того, анонимные сети, такие как TOR, не способны обрабатывать полосу пропускания атак, генерируемых HOIC. Любая попытка запустить атаку с использованием сети TOR фактически нанесет вред самой сети.[12] Однако участники Anonymous обычно используют прокси-серверы, расположенные в Швеции, для проведения своих атак. Было высказано предположение, что это связано с тем, что Швеция может иметь более строгие конфиденциальность в Интернете законы, чем остальной мир.[12][15]

Законность

В первую очередь, HOIC был разработан как инструмент стресс-тестирования и может быть законно использован как таковой для стресс-тестирования локальных сетей и серверов при условии, что лицо, инициирующее тест, имеет разрешение на тестирование, и пока нет других сетей, серверов, клиентов, сетевого оборудования или URL-адреса нарушены.[16]

HOIC также может использоваться для выполнения распределенных атак типа «отказ в обслуживании», которые являются незаконными согласно различным законам. В Закон о полиции и правосудии 2006 года из Объединенное королевство внес поправки в Закон о неправомерном использовании компьютеров 1990 г. и, в частности, объявили атаки отказа в обслуживании вне закона и установили максимальное наказание в виде 10 лет лишения свободы.[17] В Соединенных Штатах атаки типа «отказ в обслуживании» могут рассматриваться как федеральное преступление в соответствии с Закон о компьютерном мошенничестве и злоупотреблении со штрафами, которые включают до десяти лет лишения свободы. В 2013 уголовные обвинения против 13 членов Анонимный за участие в DDoS-атаке на различные веб-сайты организаций, включая Американскую ассоциацию звукозаписывающей индустрии, Американскую кинематографическую ассоциацию, Бюро регистрации авторских прав США Библиотеки Конгресса, Visa, MasterCard и Bank of America. Им было предъявлено обвинение по одному пункту обвинения в «заговоре с целью умышленного повреждения защищенного компьютера» в связи с событиями, произошедшими с 16 сентября 2010 года по 2 января 2011 года.[18] DDoS-атаки являются федеральным правонарушением в США и преследуются Департамент правосудия под USC Раздел 18, Раздел 1030.[19]

В 2013, Анонимный обратился в правительство США через Мы люди, требуя, чтобы DDoS-атаки были признаны формой виртуального протеста, аналогичной Оккупировать протесты.[20]

Контрмеры

Защита от DDoS-атак обычно работает по принципу распределения, который в основном представляет собой интеллектуальную маршрутизацию трафика для предотвращения перегрузки и предотвращения перегрузки по одному URL-адресу. Другие методы противодействия DDoS включают установку система предотвращения вторжений (IPS) и система обнаружения вторжений (IDS) устройства и прикладное программное обеспечение.[21]

Первое использование в атаках

Анонимный были первой группой, которая публично применила высокоорбитальную ионную пушку.[когда? ] После Megaupload веб-сайт для обмена файлами, был закрыт после того, как федеральные агенты провели обыск в их помещениях, Анонимный предпринял атаку на сайт Министерство юстиции США. Когда веб-сайт Министерства юстиции был отключен, Anonymous заявили об успехе через твиттер, заявив: «Одно можно сказать наверняка: ОЖИДАЙТЕ НАС! #Megaupload».[22] В течение следующих нескольких часов несколько других веб-сайтов были отключены и отключены. К ним относятся веб-сайты, принадлежащие Ассоциация звукозаписывающей индустрии Америки (RIAA), то Американская ассоциация кино (MPAA) и ИМТ.[23] Наконец, когда день подошел к концу, веб-сайт, принадлежащий ФБР неоднократно подвергался ударам, прежде чем в конечном итоге поддался атакам и получил статус «Танго Даун». Anonymous утверждали, что это была «самая крупная Интернет-атака в ее истории», при этом сообщалось, что в атаке принимали участие 27 000 пользовательских агентов.[24][25]

Смотрите также

Рекомендации

- ^ "Информация об угрозах высокоорбитальной ионной пушки (HOIC)". stateoftheinternet.com. 23 февраля 2012 г.. Получено 18 апреля 2015.

- ^ «Prolexic Issues Threat Advisory, в котором излагаются стратегии защиты от DDoS-атак для высокоорбитальной ионной пушки; новейший инструмент скрытых атак одновременно нацелен на сотни URL-адресов» (Пресс-релиз). Prolexic Technologies. 23 февраля 2012 г.. Получено 18 апреля 2015 - через PRWeb.

- ^ «Определение HOIC». radware.com. 2012-09-27. Получено 2015-04-18.

- ^ Кертис, Софи (27 января 2015 г.). «Кто самые известные хакерские группы?». Получено 18 апреля 2015.

- ^ "Анонимный арестован: 13 хактивистов обвинены в операции" Расплата ". 3 октября 2013 г.. Получено 2015-04-18.

- ^ Боннер, Шон (9 декабря 2010 г.). "Анонимные остановки прекращаются". Боинг Боинг. Получено 18 апреля 2015.

- ^ "Что такое HOIC". Сэм Биддл. 18 февраля 2012 г.. Получено 18 апреля 2015.

- ^ Шрайер, Джейсон (31 декабря 2014 г.). «Как работают DDoS-атаки и почему их так сложно остановить». Котаку. Gawker Media. Получено 18 апреля 2015.

- ^ а б «Угроза: высокоорбитальная ионная пушка v2.1.003» (PDF) (Пресс-релиз). Prolexic Technologies. 16 февраля 2012 г.. Получено 6 апреля 2015.

- ^ Гейтс, Стивен (15 мая 2013 г.). «DDoS-АТАКИ: МОТИВЫ, МЕХАНИЗМЫ И СМЯГЧЕНИЕ» (PDF). Конференция RSA. Получено 18 апреля 2015.

- ^ "Низкоорбитальная ионная пушка". AirDemon.net. 27 сентября 2012 г. Архивировано с оригинал 27 сентября 2012 г.. Получено 18 апреля 2015 - через Archive.org.

- ^ а б c Галлахер, Шон (16 февраля 2012 г.). "High Orbit and Slowlorises: понимание инструментов анонимной атаки". Ars Technica. Condé Nast. Получено 6 апреля 2015.

- ^ "Ознакомьтесь с некоторыми методами взлома". Авкаш К. 15.03.2012. Получено 2015-04-18.

- ^ Барнетт, Райан С (4 января 2013 г.). Поваренная книга Защитника веб-приложений: борьба с хакерами и защита пользователей. Джон Вили и сыновья. п. 346. ISBN 978-1-118-41705-8.

- ^ «Закон о конфиденциальности в Интернете: Швеция». Юридическая библиотека Конгресса. Получено 18 апреля 2015.

- ^ «Сумка с хакерским набором: инструменты, терроризирующие Интернет». Джеймс Х. Хэмлин-Харрис. 2015-03-09. Получено 2015-04-18.

- ^ Эспинер, Том (10 ноября 2006 г.). «Великобритания запрещает атаки типа« отказ в обслуживании »». CNET Новости

- ^ «США обвиняют 13 анонимных пользователей в DDoS-атаках». PCWorld. 2013-08-16. Получено 2016-02-29.

- ^ «Кодекс Соединенных Штатов: раздел 18,1030. Мошенничество и связанные с ним действия в отношении компьютеров | Государственная типография». www.gpo.gov. 2002-10-25. Получено 2015-04-18.

- ^ Хореги, Андрес (12 января 2013 г.). «Анонимная петиция о DDoS-атаке: групповые звонки в Белый дом для признания распределенного отказа в обслуживании как протест». Huffington Post. HuffingtonPost.com.

- ^ "Распределенные средства отказа в обслуживании с высокоорбитальной ионной пушкой". Cisco. 2012-02-16. Получено 2015-04-18.

- ^ Сегалл, Лори (20 января 2012 г.). «Anonymous наносят ответный удар после того, как федералы закрыли пиратский узел Megaupload». CNN. Получено 18 апреля 2015.

- ^ Воан-Николс, Стивен Дж. (20 января 2012 г.). «Как Anonymous закрыли сайты DoJ, RIAA, MPAA и Universal Music». zdnet.com. Получено 18 апреля 2015.

- ^ «Анонимный снимает с себя ФБР, RIAA, DOJ и Белый дом после закрытия Megaupload». Софпедия. Получено 18 апреля 2015.

- ^ Ковач, Эдуард (20 января 2012 г.). «27 000 компьютеров, участвующих в DDoS-атаке OpMegaupload (эксклюзив)». Софтпедия. Получено 18 апреля 2015.