Информационные операции (США) - Information Operations (United States)

В этом разделе несколько вопросов. Пожалуйста помоги Улучши это или обсудите эти вопросы на страница обсуждения. (Узнайте, как и когда удалить эти сообщения-шаблоны) (Узнайте, как и когда удалить этот шаблон сообщения)

|

Информационные операции это категория операций прямой и косвенной поддержки для вооруженных сил США. По определению в совместной публикации 3-13, «IO описываются как комплексное использование радиоэлектронная борьба (EW), компьютерные сетевые операции (CNO), психологические операции (ПСИОП), военный обман (МИЛДЕК) и безопасность операций (OPSEC), в сочетании с указанными вспомогательными и связанными возможностями, чтобы влиять, нарушать, коррумпировать или узурпировать враждебное человеческое и автоматизированное принятие решений, одновременно защищая наши собственные "[1] Информационные операции (IO) - это действия, предпринимаемые для воздействия на информацию и информационные системы злоумышленника при одновременной защите собственной информации и информационных систем.[1]

На семинаре экспертов в RAND в октябре 2019 года заместитель министра обороны США Мик Малрой официально развернули Приложение Irregular Warfare и заявили, что это критический компонент США 2018 Стратегия национальной обороны. Он объяснил, что нерегулярная война (IW) включены борьба с повстанцами (МОНЕТА), борьба с терроризмом (CT), нетрадиционная война (UW), внешняя внутренняя оборона (FID), саботаж и подрывная деятельность, а также стабилизация (война) и информационные операции (IO), среди других областей. Он продолжил, что ИВ воспринималось в первую очередь как усилие по борьбе с воинствующими экстремистскими организациями, поскольку это было в центре внимания с 2001 года, но оно должно применяться ко всем областям военной конкуренции. К ним относятся государства-изгои и приоритетные государственные субъекты, такие как Россия и Китай, по мнению Соединенных Штатов и Соединенного Королевства. [2]

Информационные операции (IO)

Электронная война (EW)

- Электронная война (РЭБ) относится к любым действиям, связанным с использованием электромагнитного спектра или направленной энергии для управления спектром, атаки врага или препятствования атакам противника через спектр. Цель радиоэлектронной борьбы - лишить противника преимущества и обеспечить дружественный беспрепятственный доступ к электромагнитному спектру. РЭБ может применяться с воздуха, моря, земли и космоса с помощью пилотируемых и беспилотных систем, а также может нацеливаться на связь, радары или другие службы. EW включает три основных подразделения: Electronic Attack (EA), Electronic Protection (EP) и Electronic Warfare Support (ES).

- EW как возможность ядра ввода-вывода. EW способствует успеху IO, используя наступательные и оборонительные тактики и приемы в различных комбинациях для формирования, нарушения и использования враждебного использования электромагнитного спектра, одновременно защищая дружественную свободу действий в этом спектре. Расширение использования электромагнитного спектра в информационных целях увеличивает как потенциал, так и проблемы РЭБ в IO. Растущее распространение использования беспроводных телефонов и компьютеров увеличивает как полезность, так и угрозу EW, предлагая возможности для использования электронных уязвимостей злоумышленника и требование идентифицировать и защищать свои собственные от подобного использования. Поскольку использование электромагнитного спектра в военных операциях стало повсеместным, РЭБ стало использоваться во всех аспектах ввода-вывода. Все основные, вспомогательные и связанные возможности ввода-вывода либо напрямую используют EW, либо косвенно получают выгоду от EW. Чтобы координировать и устранять конфликты РЭБ и, в более широком смысле, всего военного использования электромагнитного спектра, JFC должен создать координационную ячейку радиоэлектронной борьбы (EWCC), которая будет находиться у командира компонента, наиболее подходящего для операции. Кроме того, для всех совместных операций требуется общий список ограниченных частот (JRFL). В этом списке указаны защищенные, охраняемые и табуированные частоты, которые обычно не должны нарушаться без предварительного согласования и планирования, либо из-за дружественного использования, либо из-за дружественного использования. Это поддерживается и публикуется управлением системы связи объединенного штаба (J-6) в координации с J-3 и штабом радиоэлектронной борьбы объединенного командира (или EWCC, если делегировано).[1]

- Доминирование электромагнитного спектра. Министерство обороны теперь делает упор на максимальный контроль всего электромагнитного спектра, включая возможность нарушить работу всех существующих и будущих систем связи, датчиков и систем вооружения. Это может включать: (1) навигационную войну, в том числе методы наступательных космических операций, когда спутники глобального позиционирования могут быть нарушены; или (2) методы управления радиосистемами противника; и (3) методы размещения ложных изображений на радиолокационных системах, блокирования энергетического оружия направленного действия и неправильного направления беспилотных летательных аппаратов (БПЛА) или роботов, управляемых противником.[3]

Операции компьютерной сети (CNO)

- CNO как возможность ядра ввода-вывода. Растущая зависимость неискушенных вооруженных сил и террористических групп от компьютеров и компьютерных сетей для передачи информации силам C2 усиливает важность CNO в планах и деятельности IO. По мере того, как возможности компьютеров и диапазон их использования расширяются, новые уязвимости и возможности будут продолжать развиваться. Это предлагает как возможности для атаки и использования слабых мест компьютерной системы злоумышленника, так и требование идентифицировать и защищать свои собственные от аналогичных атак или эксплуатации.[1]

- Компьютерная сетевая атака (CNA). Действия предпринимаются с использованием компьютерных сетей, чтобы нарушить, опровергнуть, ухудшить или уничтожить информацию, находящуюся в компьютерах и компьютерных сетях или самих компьютерах и сетях. Также называется CNA. Защита компьютерных сетей (CND). Действия предпринимаются с использованием компьютерных сетей для защиты, мониторинга, анализа, обнаружения и реагирования на несанкционированные действия в информационных системах и компьютерных сетях Министерства обороны. Также называется CND.

эксплуатация компьютерных сетей. Обеспечение возможностей операций и сбора разведывательной информации, осуществляемых с использованием компьютерных сетей для сбора данных из автоматических информационных систем или сетей цели или противника. Также называется CNE.

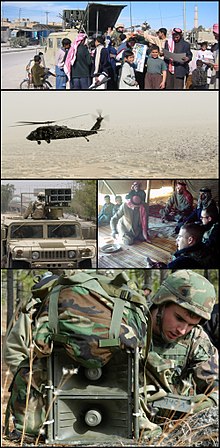

Психологические операции (ПСИОП)

- PSYOP как возможность ядра ввода-вывода. PSYOP играет центральную роль в достижении целей IO в поддержку JFC. В современной информационной среде даже ПСИОП, проводимый на тактическом уровне, может иметь стратегические последствия. Таким образом, у PSYOP есть процесс утверждения, который необходимо понимать, и необходимость своевременных решений имеет основополагающее значение для эффективных PSYOP и IO. Это особенно важно на ранних этапах работы, учитывая время, необходимое для разработки, проектирования, производства, распространения, распространения и оценки продуктов и действий PSYOP. Все психологические процедуры проводятся в соответствии с согласованными между ведомствами и утвержденными OSD программами психотерапевтических процедур. Процесс утверждения программы PSYOP на национальном уровне требует времени для достаточной координации и решения вопросов; следовательно, JFC должны начать планирование PSYOP как можно раньше, чтобы обеспечить выполнение PSYOP для поддержки операций. JFC должен иметь утвержденную программу PSYOP, полномочия на выполнение и делегирование полномочий на утверждение продукта до начала выполнения PSYOP. JFC должны немедленно запросить специалистов по планированию PSYOP на начальных этапах кризиса, чтобы у JFC было достаточно времени для получения необходимых полномочий для выполнения PSYOP. Активы PSYOP могут иметь особую ценность для JFC в операциях до и после боя, когда другие средства влияния ограничены или не разрешены. PSYOP должен быть скоординирован с CI, MILDEC и OPSEC, чтобы гарантировать устранение конфликтов и контроль, операции CI не скомпрометированы, и что все возможности внутри IO скоординированы для достижения целей, установленных при планировании. Должно быть тесное сотрудничество и координация между персоналом PSYOP и PA, чтобы поддерживать доверие со своей соответствующей аудиторией, что и является целью ячейки IO. Усилия PSYOP наиболее эффективны, когда персонал с глубоким пониманием языка и культуры ТА включен в обзор материалов и сообщений PSYOP. По мере развития информационной среды распространение продуктов PSYOP расширяется от традиционной печати и вещания к более сложному использованию Интернета, факсимильных сообщений, текстовых сообщений и других новых средств массовой информации. Эффективность PSYOP повышается за счет синхронизации и координации основных, вспомогательных и связанных возможностей ввода-вывода; особенно общественные дела (PA), MILDEC, CNO, военно-гражданские операции (CMO) и EW.[4]

- Психологические операции - это запланированные операции по передаче выбранной информации и показателей иностранной аудитории, чтобы повлиять на их эмоции, мотивы, объективные рассуждения и, в конечном итоге, на поведение иностранных правительств, организаций, групп и отдельных лиц.

- 4-я группа психологических операций

Военный обман (MILDEC)

- MILDEC описывается как действия, совершаемые для намеренного введения в заблуждение лиц, принимающих решения, в отношении своих военных возможностей, намерений и операций, тем самым заставляя противника предпринимать определенные действия (или бездействие), которые будут способствовать выполнению миссии дружественных сил. MILDEC и OPSEC являются взаимодополняющими видами деятельности - MILDEC стремится поощрять неправильный анализ, в результате чего злоумышленник приходит к конкретным ложным выводам, в то время как OPSEC стремится отказать противнику в реальной информации и помешать правильному заключению дружественных планов. Чтобы операция МИЛДЕК была эффективной, она должна быть восприимчива к системам сбора информации противником и должна «рассматриваться» как вызывающая доверие командира и штаба противника. Правдоподобный подход к планированию MILDEC заключается в использовании дружественного курса действий (COA), который может выполняться дружественными силами и который может проверить разведка противника. Однако разработчики MILDEC не должны попадаться в ловушку, приписывая противнику определенные отношения, ценности и реакции, которые "зеркально отражают" вероятные дружеские действия в той же ситуации, т. Е. Предполагая, что противник будет реагировать или действовать определенным образом на основе о том, как мы ответим. Всегда существуют конкурирующие приоритеты в отношении ресурсов, необходимых для обмана, и ресурсов, необходимых для реальной работы. По этой причине план обмана должен разрабатываться одновременно с реальным планом, начиная с первоначальной оценки командира и штаба, чтобы обеспечить надлежащее финансирование обоих. Чтобы способствовать неправильному анализу злоумышленником, обычно более эффективно и действенно указать ложную цель для реальной активности, чем создавать ложную активность. OPSEC плана обмана не менее важен, чем OPSEC реального плана, поскольку компрометация обмана может раскрыть реальный план. Это требование к планированию с закрытой задержкой при обеспечении подробной координации является самой большой проблемой для специалистов по планированию MILDEC. В совместных штабах ответственность за планирование и контроль MILDEC обычно организована как элемент обмана персонала в оперативном управлении объединенного штаба (J-3).[5]

- MILDEC как основная возможность ввода-вывода. MILDEC имеет фундаментальное значение для успешного ввода-вывода. Он использует информационные системы, процессы и возможности противника. MILDEC полагается на понимание того, как командир противника и вспомогательный персонал думают и планируют, и как оба используют управление информацией для поддержки своих усилий. Это требует высокой степени координации со всеми элементами действий дружественных сил в информационной среде, а также с физической активностью. Каждая из основных, вспомогательных и связанных возможностей играет определенную роль в развитии успешной MILDEC и в поддержании доверия к ней с течением времени. Хотя PA не должна участвовать в предоставлении ложной информации, она должна знать о намерениях и целях MILDEC, чтобы случайно не скомпрометировать ее.[5]

- Примером может служить сообщение, нацеленное на использование разрыва между ключевым членом руководства противника, имеющим противоречивые отношения с другим лицом, принимающим ключевые решения. Это сообщение может вызвать внутренние раздоры, в результате которых противник откажется от намеченного курса действий и займет позицию, более благоприятную для наших интересов.[6]

- http://www.dtic.mil/cgi-bin/GetTRDoc?AD=ADA470825&Location=U2&doc=GetTRDoc.pdf

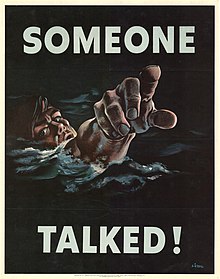

Безопасность операций (OPSEC)

- OPSEC как возможность ядра ввода-вывода. OPSEC отказывает противнику в информации, необходимой для правильной оценки своих возможностей и намерений. В частности, OPSEC дополняет MILDEC, отказывая противнику в информации, необходимой как для оценки реального плана, так и для опровержения плана обмана. Для тех возможностей ввода-вывода, которые используют новые возможности и уязвимости, таких как EW и CNO, OPSEC необходим, чтобы гарантировать, что дружественные возможности не будут скомпрометированы. Процесс выявления основных элементов дружественной информации и принятия мер по их маскировке от раскрытия злоумышленникам - это только одна часть комплексного подхода к защите дружественной информации. Чтобы быть эффективными, другие типы безопасности должны дополнять OPSEC. Примеры других типов безопасности включают физическую безопасность, программы IA, защиту компьютерной сети (CND) и программы для персонала, которые проверяют персонал и ограничивают авторизованный доступ.[7]

- Часто происходит утечка, кража или взлом данных в сети, и противник имеет доступ и может расшифровать то, что может сказать эта информация. Это особенно актуально для оборонительной оперативной безопасности. Военнослужащие и военнослужащие США могут иметь Facebook, несколько блоги, или загрузите фотографии, которые могут дать противнику информацию о перемещениях и местонахождении войск. С этой информацией становится намного проще организовать засаду и нанести ущерб США и вспомогательному персоналу. Функции гео-тегов, особенно сотовых телефонов, могут вызвать этот тип нарушения в OPSEC.[8][9][10]

Снаряжение, методы и тактика

EW

ИС-130

В EC-130E Центр управления воздушным движением на поле боя (ABCCC) был основан на базовой платформе C-130E и предоставлял возможности тактического воздушного командного пункта для командиров авиации и наземных командиров в условиях низкой воздушной угрозы. Этот EC-130E ABCCC был снят с производства.

В EC-130E Commando Solo была более ранней версией ВВС США и Авиация Национальной гвардии Психологические операции (ПСИОПС) самолета. На этом самолете также использовался планер C-130E, но он был модифицирован с использованием электронного оборудования миссии от бывшего в употреблении. EC-121S Coronet Solo самолет. Этот планер служил во время первого Война в Персидском заливе (Операция "Буря в пустыне"), Вторая война в Персидском заливе (Операция Иракская свобода ) и в эксплуатации Несокрушимая свобода. В конечном итоге EC-130E был заменен на EC-130J Commando Solo и снят с производства в 2006 году.

В EC-130J Commando Solo это модифицированный C-130J Геркулес используется для проведения психологические операции (PSYOP) и вещательные миссии по гражданским делам в стандарте ЯВЛЯЮСЬ, FM, HF, телевидение, и диапазоны военной связи. Миссии выполняются на максимально возможных высотах для обеспечения оптимальных схем распространения. EC-130J летает как днем, так и ночью с одинаковым успехом и может дозаправляться в воздухе. Типичная миссия состоит из одиночного корабля на орбите, которая отклонена от желаемой целевой аудитории. Целями могут быть как военный, так и гражданский персонал. Commando Solo управляется исключительно Авиация Национальной гвардии в частности 193d Крыло специальных операций (193 SOW), подразделение Пенсильвания Air Национальная гвардия оперативно полученный Командование специальных операций ВВС (AFSOC). 193 AOW базируется на База ВВС Национальной гвардии Гаррисберг (бывший Olmstead AFB ) в Международный аэропорт Гаррисберга в Мидлтаун, Пенсильвания.

В ВМС США с EC-130Q Геркулес ТАКАМО ("Взять на себя ответственность и уйти") самолет был наземной платформой морской авиации, которая служила SIOP самолет стратегической связи для ВМС США Баллистическая ракета флота (FBM) подводные силы и в качестве резервного канала связи для пилотируемых стратегических бомбардировщиков ВВС США и сил межконтинентальных баллистических ракет. Для обеспечения живучести TACAMO действовала как отдельная платформа, вдали от других крупных военно-морских сил и не взаимодействуя с ними, такими как авианосные ударные группы морского базирования и их авианосные крылья или патрульные самолеты наземного базирования. (VQ-3) и FOUR авиационной разведывательной эскадрильи (VQ-4), EC-130Q был в конечном итоге заменен нынешней платформой TACAMO ВМС США, Боинг 707 -основан E-6 Меркурий.

Компьютерные сетевые операции

Stuxnet

Stuxnet это компьютерный червь обнаружен в июне 2010 г. Первоначально распространяется через Майкрософт Виндоус, и цели Сименс промышленный программное обеспечение и оборудование. Хотя это не первый случай, когда хакеры атакуют промышленные системы,[11] это первое обнаруженное вредоносное ПО который шпионит за промышленными системами и разрушает их,[12] и первым включил Программируемый логический контроллер (ПЛК) руткит.[13][14]

В мае 2011 года программа PBS Нужно знать процитировал заявление Гэри Самор, Координатор Белого дома по контролю над вооружениями и оружию массового уничтожения, в котором он сказал: «Мы рады, что у них [иранцев] возникли проблемы с их центрифугой, и что мы - США и их союзники - делаем все возможное. чтобы убедиться, что мы усложняем им дело », предлагая« подмигивающее признание »участия США в Stuxnet.[15] Согласно Британский Daily Telegraph, шоурил, который разыграли на пенсии для главы Силы обороны Израиля (IDF), Габи Ашкенази, включал ссылки на Stuxnet как на один из его оперативных успехов в качестве начальника штаба IDF.[16]

Suter

Suter военный компьютерная программа разработан BAE Systems это атакует компьютерная сеть и системы связи, принадлежащие противнику. Разработкой программы руководил Большое сафари, секретный отряд ВВС США. Он предназначен для создания помех компьютерам интегрированных системы ПВО.[17][мертвая ссылка ] Suter был интегрирован в беспилотный самолет США компанией L-3 Связь.[18]

Было разработано три поколения Suter. Suter 1 позволяет своим операторам следить за каким противником радар операторы могут видеть. Suter 2 позволяет им контролировать сети противника и управлять своими сенсорами. Suter 3, испытанный летом 2006 года, позволяет вторгаться в ссылки на важные по времени цели, такие как поле боя. баллистическая ракета пусковые установки или мобильные ракета земля-воздух пусковые установки.

Программа была протестирована на таких самолетах, как ИС-130, RC-135, и F-16CJ.[17] Он был использован в Ирак и Афганистан с 2006 года.[19][20]

Представители ВВС США предположили, что технология, аналогичная Suter, использовалась ВВС Израиля помешать Сирийский радаров и незаметно проникнуть в их воздушное пространство. Операция Orchard 6 сентября 2007 г. В противном случае уклонение от радаров ПВО было маловероятным, поскольку F-15s и F-16 используемые ВВС США не были оснащены стелс-технологией.[18][19]

ПСИОП

Б (СОМС-Б)

- Специальные Операционные Медиа Системы - Б (СОМС-Б)

- SOMS-B - это наземная система радио- и телевещания HMMWV. Как и EC-130C / J, он может вещать на телевизионных частотах AM, FM, SW и VHF. СОМС-Б также имеет возможность производить программы или радио- и телепередачи.[21][22]

Другое / Интегрированное

Радио

Радио Свободный Афганистан

Радио Свободный Афганистан (RFA) афганский филиал Радио Свободная Европа / Радио Свобода (RFE / RL) услуги вещания. Он вещает 12 часов ежедневно в рамках 24-часового потока программ в сочетании с Голос Америки (VOA). RFA впервые в эфире Афганистан с 1985 по 1993 год и был перезапущен в январе 2002 года. RFA производит множество культурных, политических и информационных программ, которые передаются слушателям через короткие волны, спутник, а также сигналы AM и FM, предоставляемые Международное вещательное бюро. Миссия RFA - «продвигать и поддерживать демократические ценности и институты в Афганистане путем распространения новостей, фактической информации и идей».[23]

Радио в коробке

Радио является основным информационным инструментом для охвата широкой аудитории в изолированных горных регионах. Военные США разместили RIAB по всему Афганистану для связи с жителями. Из-за 70-процентного уровня неграмотности и отсутствия образования в Афганистане радио является жизненно важным средством связи, используемым для передачи информации, когда владение радио превышает 80 процентов.[24][25] Военные США управляют примерно 100 RIAB и нанимают местных афганских ди-джеев в Афганистане для трансляции информации и проведения шоу с вызовом.[26] Армия Соединенных Штатов использовала системы RIAB для трансляции сообщений, направленных против талибов и против Аль-Каиды, и противодействовала пропаганде талибов, используя частоты движения «Талибан» в провинции Пактия.[27][28] Одним из преимуществ использования систем RIAB является возможность немедленно передавать важную информацию большой аудитории в случае кризиса.[26] У одного афганского ди-джея 50 000 слушателей.[29] Губернатор округа Нава Абдул Манаф использует местную станцию RIAB для проведения еженедельных звонков по телефону и считает, что система RIAB является одним из его лучших средств коммуникации для информирования широкой аудитории.[30] В афганской провинции Пактика, где уровень грамотности составляет два процента, около 92 процентов жителей ежедневно слушают радио.[28][29] Радиопрограммы, передаваемые с использованием систем RIAB, предоставляют полезную информацию афганским фермерам в отдаленных районах.[24] В изолированном горном районе Вази Квах Провинция Пактика, система RIAB является единственным источником внешних новостей.[31] Командиры Афганской национальной армии используют RIAB, чтобы общаться с сельскими жителями и старейшинами и делиться своими мыслями с сообществом.[32] Афганцы могут использовать информацию, распространяемую вооруженными силами Соединенных Штатов, например, как реагировать на приближающийся военный конвой или цель или использование сельскохозяйственных программ, спонсируемых США. Для получения общих новостей афганцы могут также использовать другие информационные агентства, такие как BBC или же VOA потому что системы RIAB контролируются военными США.[33] Спецоперации впервые применили системы RIAB в Афганистане в 2005 году, что улучшило их способность предоставлять информацию и общаться с местным населением в районах их операций.[34]

Террористы (IO с точки зрения США)

Эта статья содержит слишком много или слишком длинные цитаты для энциклопедической статьи. (Февраль 2015 г.) |

Террористы умеют совмещать свои физические акты насилия с ИО. Они делают аудио- и видеозаписи инцидентов для распространения через Интернет и по телевидению. Их насилие становится театральным, разыгрывается из-за его психологического воздействия и воспроизводится снова и снова в СМИ как МО ».[35]

- "Террористы используют все возможности ИО военной доктрины США, включая пять основных возможностей: PSYOP, военный обман, EW, CNO и OPSEC, а также вспомогательные и связанные с ними возможности. Они используют IO для поддержки обеих наступательных операций (террористических актов). и оборонительные операции (например, защита своих укрытий). Они используют ввод-вывод стратегически для поддержки широких целей. Хотя террористы не говорят и не пишут «ввод-вывод», они демонстрируют понимание ценности и методов возможностей ввода-вывода. быть особенно искусными в PSYOP, PA, контрпропаганде и некоторых формах OPSEC и обмана, движимые желанием одновременно достичь желаемой аудитории и спрятаться от врагов. Они признают ценность различных средств массовой информации, включая Интернет, и используют их для поддержки их дело. Террористы и их сторонники обладают возможностями CNO, при этом CNA проявляет себя как «электронный джихад», а не как террористические акты ».[36]

Компьютерные сетевые операции

Есть много примеров CNA, которые обычно выполняются для поддержки других операций. Террористы интегрировали кибератаки в свое мышление, стратегии и операции как чрезвычайно экономичный способ нанести вред США и другим противникам.[37]

То же самое можно сказать и о CNE, которая пытается проникнуть в компьютерные сети, прежде чем атаковать их. Получение доступа к определенным сетям рассматривается как часть процесса CNA для террористов (они не делают различия между ними).[37]

Что касается CND, террористы знают о безопасности данных и работе веб-сайтов, потому что они используют Интернет. Хамасу и Хизбаллахе приходилось защищать свои веб-сайты от израильских хакеров, которые в прошлом их испортили. Методы, которые они используют, включают контроль доступа, шифрование, аутентификацию, межсетевые экраны, обнаружение вторжений, антивирусные инструменты, аудит, управление безопасностью, а также осведомленность о безопасности и обучение.[37]

- "Талибан в последние месяцы усилил информационная война с силами НАТО в стране, распространяя антиправительственные сообщения по мобильным телефонным сетям и используя Twitter, чтобы заявить о в значительной степени невероятных успехах, поскольку большинство иностранных боевых подразделений намерены покинуть страну к 2014 году. уничтожение многочисленных бронетранспортеров НАТО и гибель десятков западных или афганских сил безопасности, при этом НАТО быстро отвечает в своих собственных лентах Twitter. Талибан также использует сложную сеть представителей для распространения сообщений и даже имеет свою собственную службу мобильного радиовещания, которая часто перемещает местоположение, чтобы избежать угрозы ответных авиаударов со стороны боевых самолетов НАТО ».[38]

- Талибан ДОЛЖЕН полагаться на CNO и интегрировать его в свою кампанию IO, поскольку это самый экономически эффективный метод подрыва западных сил. Это яркий пример того, как CNO используется вместе с PSYOP для достижения своих целей.

Стеганография

Если учесть, что сообщения могут быть стеганографически зашифрованы в электронное письмо сообщения, особенно спам в электронной почте понятие нежелательной электронной почты приобретает совершенно новый свет. В сочетании с "перетирание и веяние "техника, отправитель мог получить сообщения и замести следы сразу.

Слухи о террористах, использующих стеганографию, впервые появились в ежедневной газете USA Today 5 февраля 2001 года в двух статьях под заголовками «Террористические инструкции, скрытые в сети» и «Террористические группы скрываются за шифрованием Интернета». В июле того же года статья была названа еще точнее: «Боевики отправляют в Интернет ссылки на джихад ". Цитата из статьи:"Недавно, Аль-Каида оперативники отправляли сотни зашифрованных сообщений, которые были спрятаны в файлах на цифровых фотографиях на сайте аукциона eBay.com ". Другие СМИ по всему миру цитировали эти слухи много раз, особенно после теракта 9/11, без каких-либо доказательств. Итальянская газета Corriere della Sera сообщил, что ячейка Аль-Каиды, захваченная в мечети Виа Каранта в г. Милан были порнографические изображения на своих компьютерах, и что эти изображения были использованы, чтобы скрыть секретные сообщения (хотя ни один другой итальянский документ никогда не охватывал историю). В USA Today статьи написаны опытным иностранным корреспондентом Джек Келли, которого в 2004 году уволили после того, как появились обвинения в сфабриковании историй и источников.

В октябре 2001 г. Нью-Йорк Таймс опубликовала статью, в которой утверждалось, что «Аль-Каида» использовала стеганографию для кодирования сообщений в изображения, а затем передавала их по электронной почте и, возможно, через USENET подготовить и осуществить теракт 11 сентября 2001 года. Федеральный план исследований и разработок в области кибербезопасности и обеспечения информации,[39] опубликовано в апреле 2006 г., содержит следующие утверждения:

- "... непосредственные проблемы также включают использование киберпространства для скрытых коммуникаций, особенно террористами, но также и иностранными разведывательными службами; шпионаж против конфиденциальных, но плохо защищенных данных в государственных и отраслевых системах; подрывная деятельность со стороны инсайдеров, включая поставщиков и подрядчиков; преступная деятельность , в основном связанные с мошенничеством и кражей финансовой или идентификационной информации хакерами и организованными преступными группами ... »(стр. 9–10)

- "Международный интерес к исследованиям и разработкам стеганографических технологий, их коммерциализации и применению резко вырос в последние годы. Эти технологии представляют потенциальную угрозу национальной безопасности. Поскольку стеганография тайно встраивает дополнительный и почти не поддающийся обнаружению информационный контент в цифровых продуктах, потенциал для скрытого распространения вредоносного программного обеспечения, мобильного кода или информации отлично. " (стр. 41–42)

- «Угроза, исходящая от стеганографии, задокументирована в многочисленных отчетах разведки». (стр.42)

Кроме того, в онлайновом «руководстве по обучению террористов», «Технический моджахед, учебное пособие для джихадистов», был раздел, озаглавленный «Скрытые коммуникации и сокрытие секретов внутри изображений».[40]

К началу 2002 года в рамках диссертации на степень магистра Крэнфилдского университета была разработана первая практическая реализация онлайновой поисковой системы по борьбе с терроризмом в режиме реального времени. Это было разработано, чтобы обнаружить наиболее вероятную стеганографию изображения в пути и, таким образом, предоставить сотрудникам разведки Министерства обороны Великобритании реалистичный подход к «сужению поля зрения», предполагая, что способность перехвата никогда не была проблемой, а скорее отдавала приоритет целевым средствам массовой информации.

Военный обман

Полицейский обыск дома британца, члена «Аль-Каиды», выявил то, что теперь называется «Учебным пособием Аль-Каиды», учебником по методам обмана, подделки, «слияния», укрытий и использования укрытий для сливаться с зоной действия террористов (обычно это города с большим гражданским населением).[41] Философия MILDEC заключается в сокрытии действий, а не в введении в заблуждение противников.[42]

ПСИОП

Психотерапевт террористов отличается от американского психолога в двух основных областях. Во-первых, US PSYOP нацелен на иностранных противников, и информация координируется со многими другими агентствами и проверяется перед публикацией. Во-вторых, в то время как ПСИОП США и коалиционных сил «направлено на прекращение насилия и спасение жизней, ПСИО террористов часто направлено на пропаганду насилия и угрозу смерти и разрушения гражданскому населению. Террористы-смертники изображаются скорее как мученики, чем убийцы невинных людей. люди."[43]

Интернет - главный ресурс для распространения пропаганды с «Аль-Акаидой» и другими террористическими группами. По словам Брюса Хоффмана, до того, как его закрыли, сайт Аль-Каиды Alneda.com подчеркивал три темы: 1) Запад непримиримо враждебен исламу, 2) единственный способ противодействовать этой угрозе и единственный язык, который понимает Запад - это логика насилия и 3) джихад - единственный вариант »[43][44]

Террористы также любят использовать Интернет для вербовки и убеждения детей в их интересах. В качестве Дороти Деннинг обнаружил: «Детей учат ненавидеть евреев и жителей Запада и ополчаться против них [через карикатуры и веб-страницы в стиле комиксов, сказки на ночь и компьютерные игры]».[45]

OPSEC

Все террористы практикуют высокий уровень OPSEC, поскольку их потребность в секрете - вот как они могут добиться успеха. Будь то учебное пособие «Аль-Каиды», онлайновые журналы, предназначенные для всего мира, или обучение молодежи в лагерях джихада, OPSEC является одним из главных приоритетов для террористов.[46]

Безопасные коммуникации тоже важны. Например, угонщики 11 сентября получили доступ к анонимным Hotmail и Yahoo! учетные записи с компьютеров у Кинко и в публичной библиотеке.[47] Сообщения также закодированы. За три недели до приступов Мохамед Атта как сообщается, получил закодированное электронное сообщение, в котором говорилось: «Семестр начинается через три недели. Мы получили 19 подтверждений для прохождения обучения на юридическом факультете, факультете городского планирования, факультете изящных искусств и факультете инженерии. "[48] Факультеты упомянули четыре цели (башни-близнецы, Пентагон и Капитолий).[49]

Список методов можно продолжать и продолжать, и они очень похожи на методы, используемые в организованная преступность во всем мире.

Критика

Эта статья содержит слишком много или слишком длинные цитаты для энциклопедической статьи. (Февраль 2015 г.) |

- << В [операциях по обеспечению стабильности, реконструкции и ППД] наиболее важными объектами влияния являются не командиры противника, а отдельные лица и группы, как местные, так и международные, сотрудничество которых имеет жизненно важное значение для успеха миссии. Разумеется, совместные публикации доктрины ИО армии не игнорируйте эти цели - ПСИО и контрпропаганда могут быть разработаны таким образом, чтобы повлиять на них. Но примечательно, что деятельность, наиболее непосредственно направленная на оказание влияния на местную и международную аудиторию, - такие функции, как общественные дела, гражданские дела, директора по маркетингу и поддержка общественной дипломатии - рассматриваются только как «связанные виды деятельности» в доктрине МО, если они вообще упоминаются » [50]

- «Должно произойти фундаментальное изменение культуры в подходе ISAF к операциям. StratCom не должен быть отдельным направлением деятельности, а скорее неотъемлемой и полностью встроенной частью разработки политики, процессов планирования и выполнения операций. Анализ и максимизация StratCom эффекты должны быть центральными при формулировании схем маневра и во время выполнения операций. Чтобы повлиять на этот сдвиг парадигмы, штаб ISAF должен синхронизировать все заинтересованные стороны стратегического комитета. Это изменение культуры подразумевает четкое признание того, что современная стратегическая коммуникация касается заслуживающий доверия диалог, а не монолог, в котором мы проектируем наши системы и ресурсы для наиболее эффективной доставки сообщений целевой аудитории. Теперь это кампания, ориентированная на население, и следует приложить все усилия, чтобы афганский народ стал частью разговора. Получение, понимание и изменение поведения в результате сообщений, полученных от аудитории, может быть эффективным методом. обретения подлинного доверия и авторитета. Это повысит вероятность того, что население примет сообщения ISAF и в результате изменит свое поведение ".[51]

Смотрите также

- Операции пятого измерения

- Радикализация

- Cyberware

- Электронная война

- Черная пропаганда

- Кибервойна

- Безопасность связи

- Командование и управление войной

- Дезинформация

- Исторический ревизионизм

- Привратник (политика)

- Промышленный шпионаж

- Нерегулярная война

- iWar

- Сетецентрическая война

- Политическая война

- Психологическая война

- Общественные дела (военные)

- Дорожная карта информационных операций

- Пропаганда в мексиканской войне с наркотиками

- Институт мировой политики

- Боливарианская пропаганда

Рекомендации

- ^ а б c d «Архивная копия» (PDF). Архивировано из оригинал (PDF) 8 февраля 2015 г.. Получено 4 апреля 2015.CS1 maint: заархивированная копия как заголовок (ссылка на сайт)

- ^ "NSRD принимает заместителя помощника министра обороны по Ближнему Востоку Майкл Малрой". www.rand.org.

- ^ «Дорожная карта информационных операций Министерства обороны США» (PDF). Gwu.edu. 30 октября 2003 г. с. 61. Получено 20 мая 2016.]

- ^ «Совместная публикация 3-53: Доктрина совместных психологических операций» (PDF). Gwu.edu. Получено 20 мая 2016.

- ^ а б JCS, JP 3-58, Совместная доктрина военного обмана (Вашингтон, округ Колумбия: GPO, 31 мая 1996 г.), v-vi.

- ^ , п. 98

- ^ «Архивная копия» (PDF). Архивировано из оригинал (PDF) 21 июля 2013 г.. Получено 4 апреля 2015.CS1 maint: заархивированная копия как заголовок (ссылка на сайт)

- ^ «Военнослужащих предостерегают от привязки фотографий к геотегам». Отчеты RedOrbit Staff и Wire. Получено 18 апреля 2012.

- ^ Почта, Global. «Армия: геотеги в Facebook опасны для солдат». Tucson Sentinel. Получено 18 апреля 2012.

- ^ «ОПСЕК». Армия Супруги Онлайн Facebook. Получено 18 апреля 2012.

- ^ «Строительство завода по кибербезопасности». Сименс. 30 сентября 2010 г.. Получено 5 декабря 2010.

- ^ Роберт Макмиллан (16 сентября 2010 г.). «Сименс: червь Stuxnet поразил промышленные системы». Компьютерный мир. Архивировано из оригинал 25 мая 2012 г.. Получено 16 сентября 2010.

- ^ «Газета в последнюю минуту: более глубокий взгляд на Stuxnet». Вирусный бюллетень.

- ^ «Червь Stuxnet поражает компьютеры сотрудников иранской атомной электростанции». Новости BBC. 26 сентября 2010 г.

- ^ Гэри Самор выступая на Вашингтонском форуме 10 декабря 2010 г. Фонд защиты демократий в Вашингтоне, округ Колумбия, о чем сообщает C-Span и содержится в программе PBS Need to Know («Взломать код: защита от супероружия кибервойны 21 века», 4 мин.)

- ^ Уильямс, Кристофер (15 февраля 2011 г.). «Израильское видео показывает Stuxnet как один из своих успехов». Лондон: Telegraph.co.uk. Получено 14 февраля 2012.

- ^ а б Дэвид А. Фулгхам; Майкл А. Дорнхейм; Уильям Б. Скотт. «Черные сюрпризы». Неделя авиации и космической техники. Получено 5 октября 2007.

- ^ а б Джон Лейден (4 октября 2007 г.). «Израиль подозревается в« взломе »сирийской ПВО». Реестр. Получено 5 октября 2007.

- ^ а б Дэвид А. Фулгам (3 октября 2007 г.). «Почему сирийской ПВО не удалось обнаружить израильтян». Неделя авиации и космической техники. Получено 5 октября 2007.

- ^ Дэвид А. Фулгам (14 января 2007 г.). «Технологии будут ключом к развитию Ирака». Неделя авиации и космической техники.

- ^ ДОКУМЕНТ НАЗЫВАЕТСЯ IO В OEF И ЕСЛИ - сохраняется в вашей папке

- ^ «Антенная система СОМС-Б 2 MRBS». Федеральные возможности для бизнеса. Получено 18 апреля 2012.

- ^ "Афганистан - Радио Свободная Европа / Радио Свобода". RadioFreeEurope / RadioLiberty. Архивировано из оригинал 23 апреля 2012 г.. Получено 24 апреля 2012.

- ^ а б https://archive.is/20130415230543/http://www.theworld.org/2010/02/afghanistans-radio-war/. Архивировано из оригинал 15 апреля 2013 г.. Получено 24 апреля 2012. Отсутствует или пусто

| название =(помощь) - ^ Радио в коробке (2011). Радио в коробке В архиве 25 апреля 2012 г. Wayback Machine "Проверено 10-14 ноября"

- ^ а б Радио в коробке - афганцам дан голос! (2010). Радио в коробке - афганцам дан голос! "Проверено 10-14 ноября 2011 г."

- ^ Армейское радио связывает с афганцами (2009). Армейское радио связывает с афганцами В архиве 15 октября 2009 г. Wayback Machine "Проверено 30 октября 2011 г."

- ^ а б Военные принимают меры по подавлению повстанцев в Афганистане (2008 г.). Радио в коробке - военные принимают меры по подавлению повстанцев в Афганистане В архиве 2 марта 2012 г. Wayback Machine "Проверено 11 ноября 2011 г."

- ^ а б В «Афганской борьбе» США выходят на радиоволны (2010). В афганских боях США выходят в эфир "Проверено 10-14 ноября 2011 г."

- ^ / Самый занятой человек в Нава (2011). Самый занятой человек в Нава «Освобождение корпуса морской пехоты США», «Проверено 10 ноября 2011 г.»

- ^ Знаменитый местный ди-джей своим афганским слушателям (2010). Знаменитый местный ди-джей своим афганским слушателям "Проверено 14 октября 2011 г."

- ^ Radio-in-a-Box: Новые ди-джеи-воины Афганистана (2011). Radio-in-a-Box: новые ди-джеи-воины Афганистана "Проверено 14 октября 2011 г."

- ^ Пентагон, информационные операции и развитие международных СМИ (2010). Пентагон, информационные операции и развитие международных СМИ В архиве 6 января 2011 г. Wayback Machine "Отчет в Центр международной помощи СМИ",: e27 "Дата обращения 2011-10-14"

- ^ Ликвидация афганского мятежа (2007). Подавление афганских повстанцев "Special Warfare" 20 (5): e26 "Проверено 10.11.2011"

- ^ Деннинг (2005), п. 6

- ^ Деннинг (2005), п. 20

- ^ а б c Деннинг (2005), п. 11

- ^ Тейлор, Роб (27 апреля 2012 г.). «Веб-сайт Талибана взломан на фоне накала афганской кибервойны». Reuters США. Получено 27 апреля 2012.

- ^ Федеральный план исследований и разработок в области кибербезопасности и обеспечения информации Национальный совет по науке и технологиям, апрель 2006 г.

- ^ «Новый выпуск технического моджахеда, учебное пособие для джихадистов». Фонд Джеймстауна.

- ^ "Руководство Аль-Каиды" (PDF). Justice.gov. Получено 20 мая 2016.

- ^ Деннинг (2005), п. 7

- ^ а б Деннинг (2005)

- ^ Брюс Хоффман, "Аль-Каида, тенденции в терроризме и будущие возможности: оценка", Исследования в области конфликтов и терроризма, 26: 429-442, 2003.

- ^ Деннинг (2005), п. 5

- ^ Деннинг (2005), п. 12

- ^ Брайан Росс, «Секретный язык», ABCNEWS.com, 4 октября 2001 г.

- ^ 58 «Виртуальные солдаты в священной войне», газета «Гаарец», 16 сентября 2002 г.

- ^ Деннинг (2005), п. 13

- ^ Бейкер, Ральф (2006). Решающее оружие: взгляд командира боевой группы на информационные операции. Военное обозрение. С. 34–35. Архивировано из оригинал 5 августа 2011 г.. Получено 26 апреля 2012.

- ^ МакКристал, генерал Стэнли А. (21 сентября 2009 г.). «Первоначальная оценка COMISAF». Министерство обороны США. Получено 17 апреля 2012.

Библиография

- Деннинг, Дороти Э. (18 августа 2005 г.). Информационные операции и терроризм. Центр оборонной технической информации.CS1 maint: ref = harv (ссылка на сайт)

внешняя ссылка

Эта статья использование внешняя ссылка может не следовать политикам или рекомендациям Википедии. (Май 2016) (Узнайте, как и когда удалить этот шаблон сообщения) |

- Дорожная карта информационных операций (DOD 2003)

- Информационные операции (JP 3-13 2006)

- Безопасность операций (JP 3-13.3)

- Военный обман (JP 3-13.4)

- Совместная доктрина PSYOPS (JP 3-53 2003)

- Совместная доктрина по связям с общественностью (JP 3-61 2005)

- Дестабилизация террористических сетей: нарушение и манипулирование информационными потоками в глобальной войне с терроризмом, Документ конференции Йельского проекта информационного общества (2005 г.).

- В поисках симметрии в войне четвертого поколения: информационные операции в войне идей, Презентация (слайды в формате PDF) на симпозиуме Института национальной безопасности и борьбы с терроризмом (INSCT), Сиракузский университет (2006 г.).

- К. А. Тайпале, В поисках симметрии на информационном фронте: противостояние глобальному джихаду в Интернете, 16 Национальная стратегия F. Rev. 14 (лето 2007 г.).

- Белый дом: часто задаваемые вопросы о WoT

- ЦРУ и WoT

- Национальный военно-стратегический план США для WoT